Netzwerkkopplung

Subnetting & Routing (Version: 14. August 2022)

1.1 Historischer Rückblick

1.2 Hub oder Switch?

1.3 Switching-Tabelle / SourceAddressTable SAT

1.4 Eigenschaften von Switches

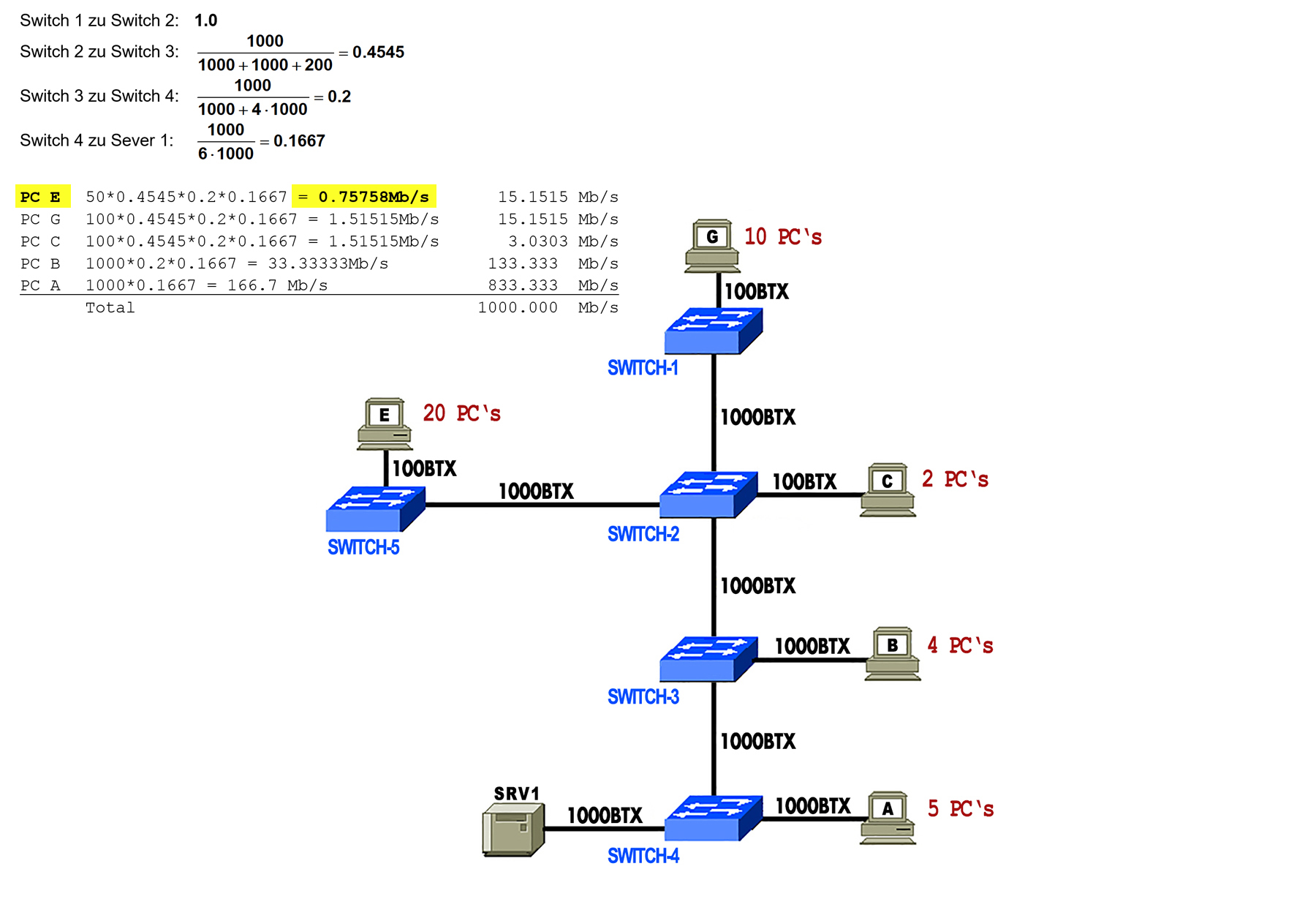

1.5 Abschätzung des zu erwarteten Netzwerkverkehrs

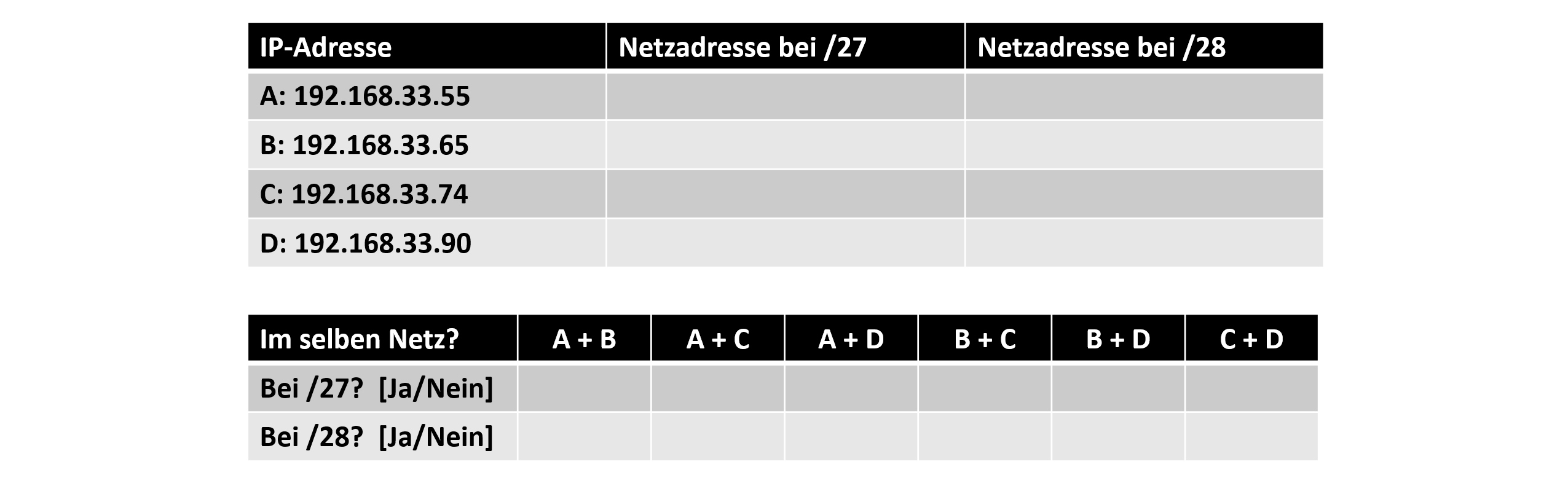

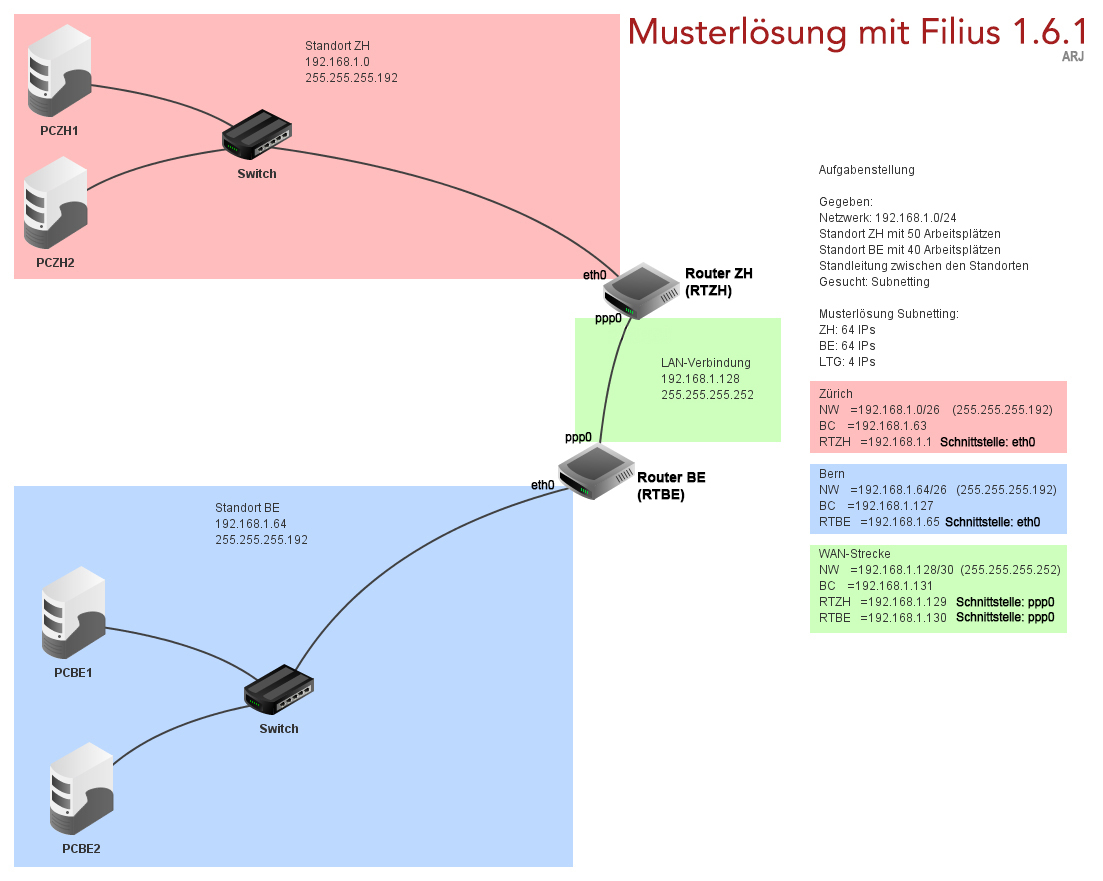

2. Subnetting → Subnetze bilden

2.1 Die IPv4 Subnetzmaske

2.2 Netzwerk- und Broadcastadresse

2.3 CIDR-Schreibweise der Subnetzmaske

2.4 Ein 16er Netz vierteln

2.5 Ein 24er Netz gleichmässig vierteln

2.6 Ein 24er Netz ungleichmässig vierteln

2.7 Versehentliche IP-Adressüberlappung beim Subnetting

3.1 Router → Netzwerkkopplung auf OSI-Layer3

3.2 Die Routingtabelle beim statischen Routing

3.3 Die Defaultroute beim statischen Routing

3.4 Die Defaultroute beim PC

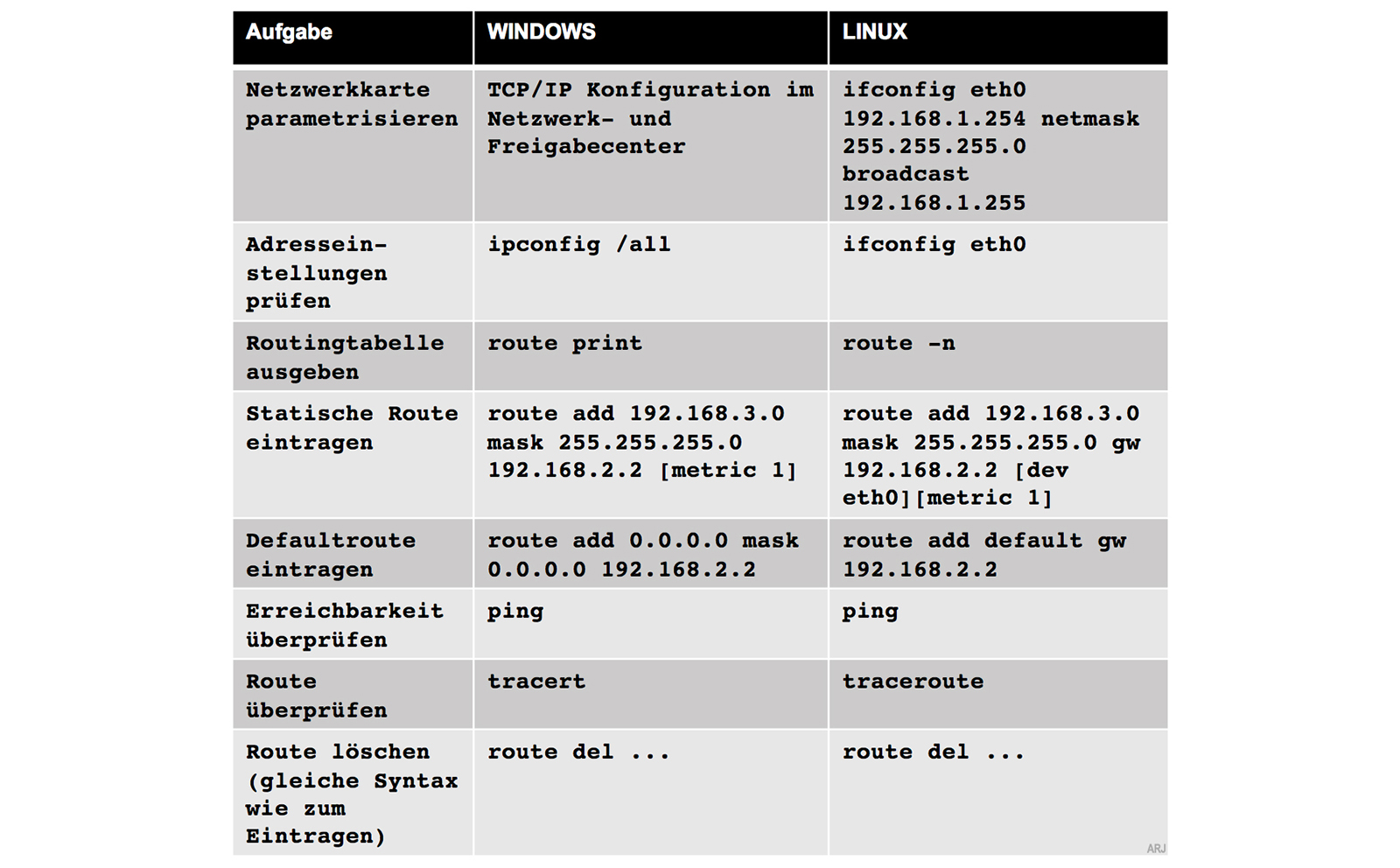

3.5 Nützliche Betriebssystem-Kommandos (Konsolenbefehle)

3.6 Verschiedene Subnetze am selben Switch

4. Fehlersuche im Netzwerk

1. Rechner im Subnetz mit Switch verbinden

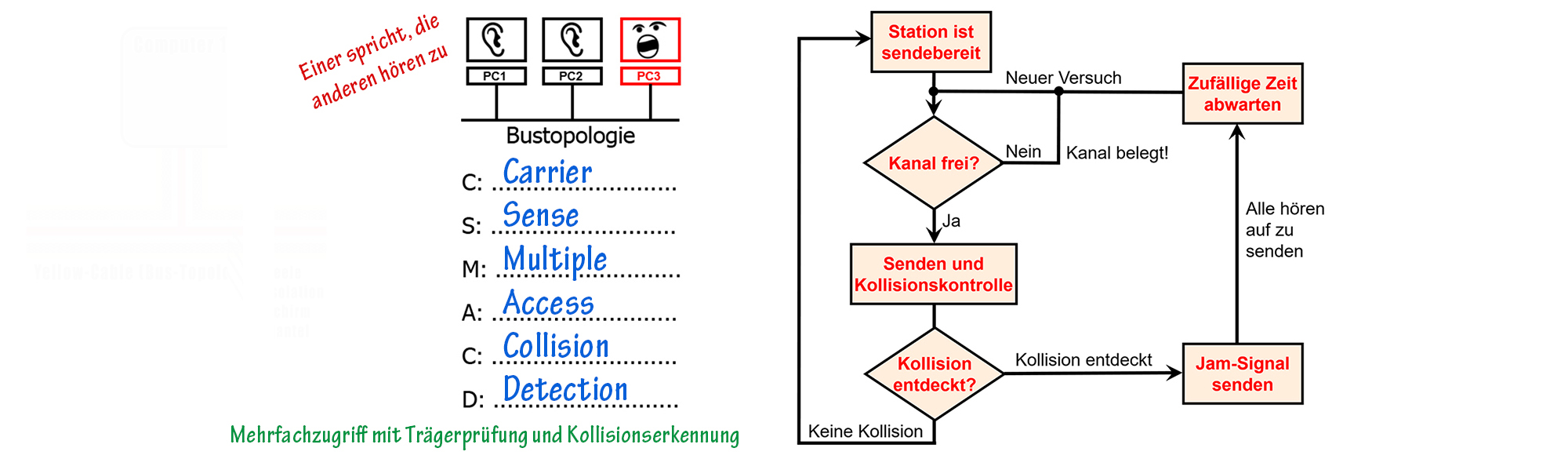

1.1 Historischer Rückblick

Die ersten Rechnernetze wurden untereinander mit Koaxialkabel verbunden. Zuerst war es ein unter dem Namen

Thickwire oder Yellowcable bekanntes 10mm dickes RG-8-Koaxialkabel (10Base-5) mit 50Ohm Wellenimpedanz,

später dann ein etwas dünneres, sogenanntes Thinwire-Koaxialkabel mit einem Kabeldurchmesser von 6mm (10Base-2)

mit gleicher Wellenimpedanz. Beiden Kabelversionen war gemeinsam, dass es sich um Bustopologien handelte und die dem Koaxialkabel

zugeführten oder abgegriffenen Signale mittels Transceiver-Box zum oder vom Rechner gelangten. Um Signalreflexionen und somit

Übertragungsfehler zu verhindern, mussten an den Koaxialkabelenden Abschlusswiderstände montiert werden.

Das hier gezeigte Netzwerk bildet eine einzige Kollisionsdomäne. Der Datenaustausch wird darum über CSMA/CD geregelt.

Das hier gezeigte Netzwerk bildet eine einzige Kollisionsdomäne. Der Datenaustausch wird darum über CSMA/CD geregelt.

Die Zeiten von Yellowcable und Thinwire sind allerdings schon längst vorbei. CSMA/CD wird aber immer noch verwendet.

Die Zeiten von Yellowcable und Thinwire sind allerdings schon längst vorbei. CSMA/CD wird aber immer noch verwendet.

1.2 Hub oder Switch?

Yellowcable und Thinwire wurden durch TwistedPair-Kabel in verschiedenen Kabelkategorien abgelöst, auf deren Technologie in einem

anderer Artikel auf dieser Webseite vertieft eingegangen wird.

Die Topologie in modernen LAN's (Intranet) ist sternförmig.

Host im selben LAN-Segment werden mit Switch's, früher Hub's, verbunden.

Sollte man in einer alten Netzwerkumgebung noch ein Hub antreffen, kann dieser 1:1 durch einen Switch's ersetzt werden.

Wie funktioniert ein Hub

Hub-Intern kann man sich eine Bus-Topologie vorstellen, wie sie beim damaligen Ethernet mit Yellow-Cable

anzutreffen war. Der ganze Hub bildet eine Kollisionsdomäne (siehe CSMA/CD), was ihn bei Traffic zwischen mehreren

angeschlossenen Host nicht besonders effizient werden lässt. Beim Hub läuft man Gefahr, durch eine Drittperson abgehört

zu werden. (Network-Sniffer wie z.B. Wireshark)

Ein Hub arbeitet auf dem OSI-Layer 1 und ist somit für die OSI-Layer 2-7 protokolltransparent.

Ein Hub wirkt auch als Repeater bzw. Signalaufbereiter. Damit ist es möglich, mit einem weiteren Netzwerkkabel den Aktionsradius

von ursprünglich 100 Meter um weitere 100 Meter zu erhöhen.

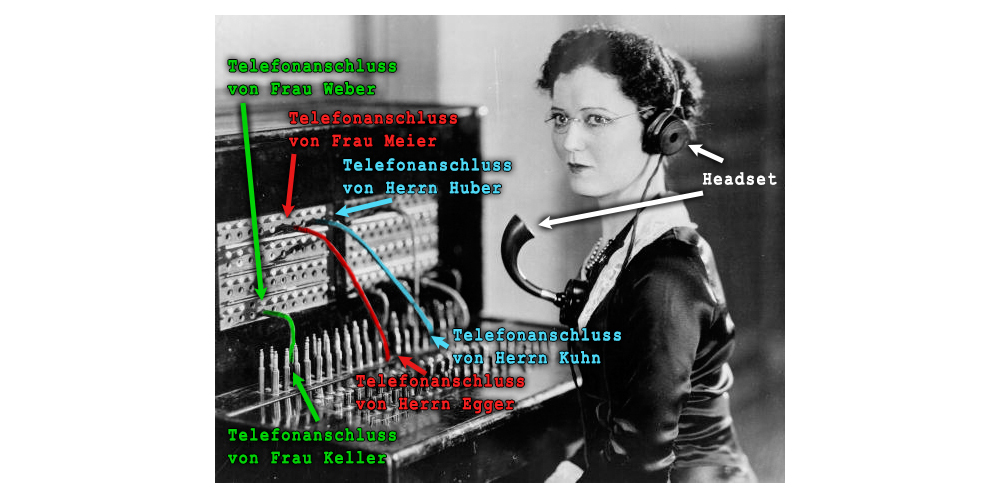

Wie funktioniert ein Switch

Beim Switch werden die verschiedenen Host's direkt miteinander verbunden. Genau so, wie bei der hier gezeigten Telefonvermittlungszentrale,

wo die einzelnen Gesprächsteilnehmer per Patchkabel direkt zusammengeschaltet werden und somit eine exklusiv von ihnen nutzbare Verbindung entsteht,

die darüber hinaus auch nicht ohne weiteres abhörbar ist. Zwei Teilnehmer bilden somit eine eigene

Kollisionsdomäne.

Ein Switch arbeitet auf dem OSI-Layer 1&2 und ist somit für die

OSI-Layer 3-7 protokolltransparent. Ein Switch wirkt wie der Hub auch als Repeater bzw. Signalaufbereiter.

Damit ist es möglich, mit einem weiteren Netzwerkkabel den Aktionsradius von ursprünglich 100 Meter

um weitere 100 Meter zu erhöhen.

Ein Switch arbeitet auf dem OSI-Layer 1&2 und ist somit für die

OSI-Layer 3-7 protokolltransparent. Ein Switch wirkt wie der Hub auch als Repeater bzw. Signalaufbereiter.

Damit ist es möglich, mit einem weiteren Netzwerkkabel den Aktionsradius von ursprünglich 100 Meter

um weitere 100 Meter zu erhöhen.

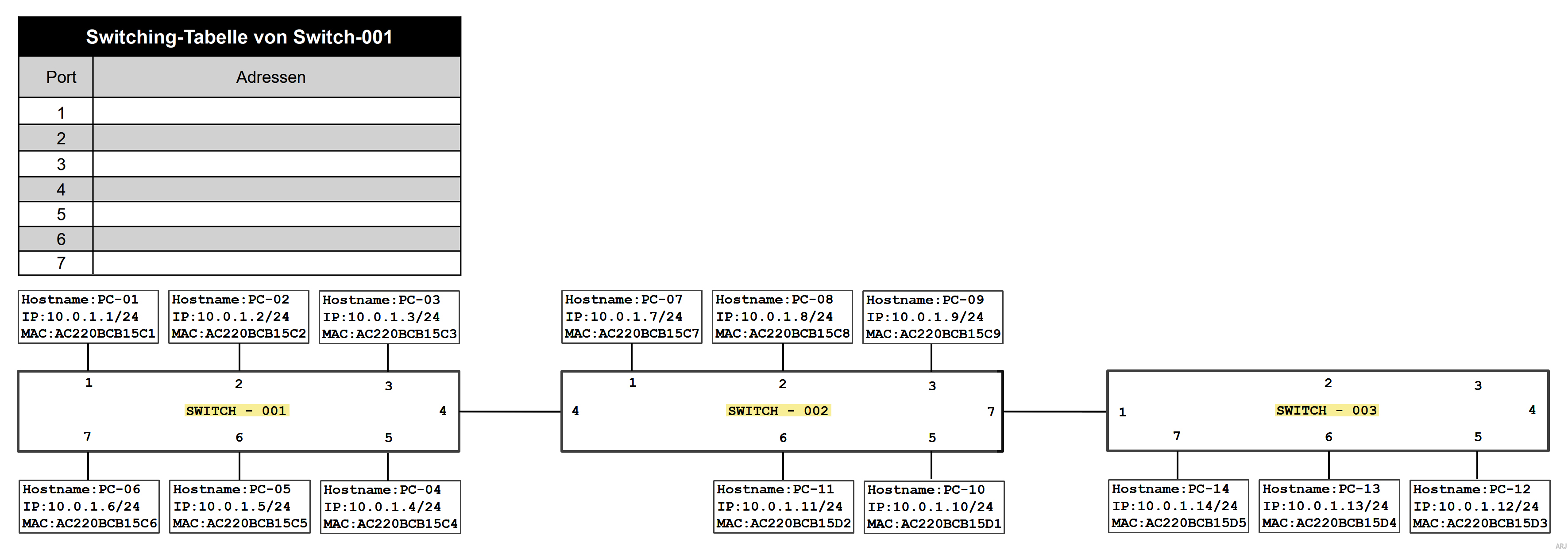

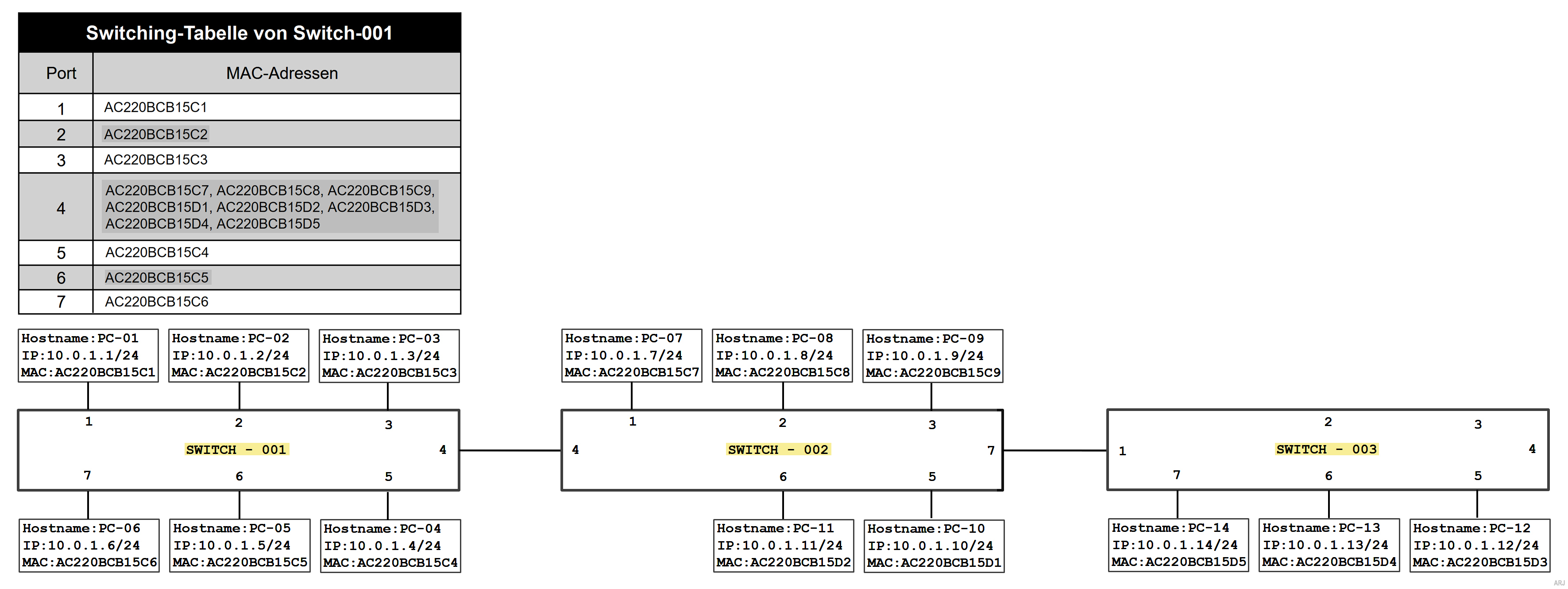

1.3 Switching-Tabelle / SourceAddressTable SAT

Ein Switch muss nicht konfiguriert werden. Empfängt er ein Frame nach dem Einschalten, speichert er die MAC-Adresse

des Senders mit der entsprechenden Switch-Schnittstelle in der Source Address Table (SAT). Falls die Zieladresse noch nicht in

der SAT ist, muss das Frame an alle anderen Schnittstellen weitergeleitet werden. Der Speicherplatz ,

in dem sich der Switch die am jeweiligen Port hängenden MAC-Adressen merkt, ist begrenzt. Dies kann sich ein Angreifer

mit dem sogenanten MAC-Flooding zu Nutze machen, indem er den Switch mit gefälschten

MAC-Adressen überlädt, bis dessen Speicher voll ist. In diesem Fall schaltet der Switch in einen Failopen-Modus,

wobei er sich wieder wie ein Hub verhält und alle Frames an alle Ports weiterleitet.

Ein Switch muss nicht konfiguriert werden. Empfängt er ein Frame nach dem Einschalten, speichert er die MAC-Adresse

des Senders mit der entsprechenden Switch-Schnittstelle in der Source Address Table (SAT). Falls die Zieladresse noch nicht in

der SAT ist, muss das Frame an alle anderen Schnittstellen weitergeleitet werden. Der Speicherplatz ,

in dem sich der Switch die am jeweiligen Port hängenden MAC-Adressen merkt, ist begrenzt. Dies kann sich ein Angreifer

mit dem sogenanten MAC-Flooding zu Nutze machen, indem er den Switch mit gefälschten

MAC-Adressen überlädt, bis dessen Speicher voll ist. In diesem Fall schaltet der Switch in einen Failopen-Modus,

wobei er sich wieder wie ein Hub verhält und alle Frames an alle Ports weiterleitet.

Neben MAC-Flooding gibt es bei Switchs weitere Gefahrenquellen:

- MAC-Spoofing: Hier sendet der Angreifer Frames mit einer fremden MAC-Adresse als Absender. Dadurch wird deren Eintrag in der Source-Address-Table überschrieben, und der Switch sendet dann allen Datenverkehr zu dieser MAC an den Switchport des Angreifers.

- ARP-Spoofing: Hierbei macht sich der Angreifer eine Schwäche im Design des ARP zu Nutze, welches zur Auflösung von IP-Adressen zu Ethernet-Adressen verwendet wird. Ein Rechner, der ein Frame via Ethernet versenden möchte, muss die Ziel-MAC-Adresse kennen. Diese wird mittels ARP erfragt (ARP-Request Broadcast). Antwortet der Angreifer nun mit seiner eigenen MAC-Adresse zur erfragten IP (nicht seiner eigenen IP-Adresse, daher die Bezeichnung Spoofing) und ist dabei schneller als der eigentliche Inhaber dieser Adresse, so wird das Opfer seine Frames an den Angreifer senden, welcher sie nun lesen und gegebenenfalls an die ursprüngliche Zielstation weiterleiten kann.

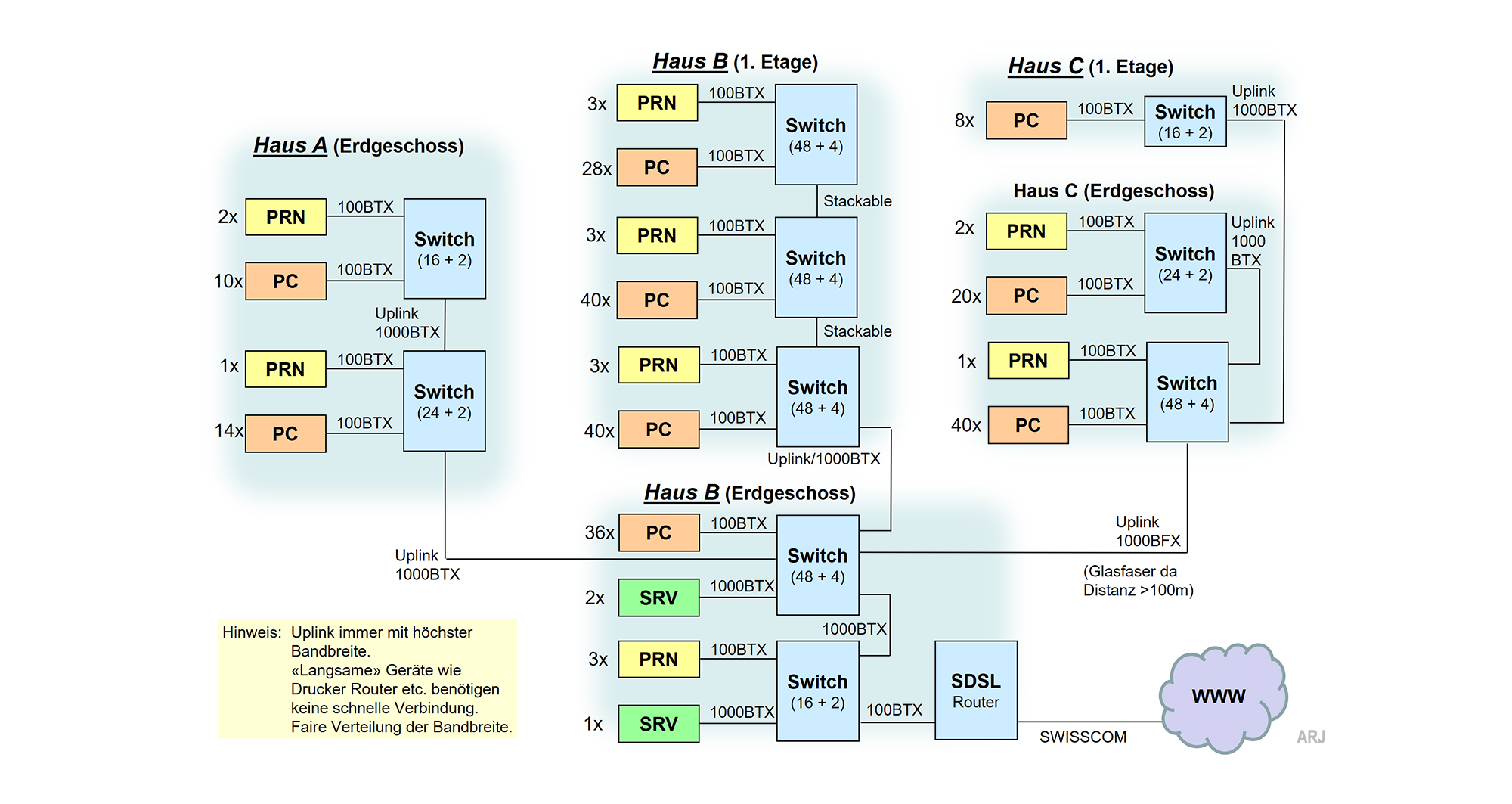

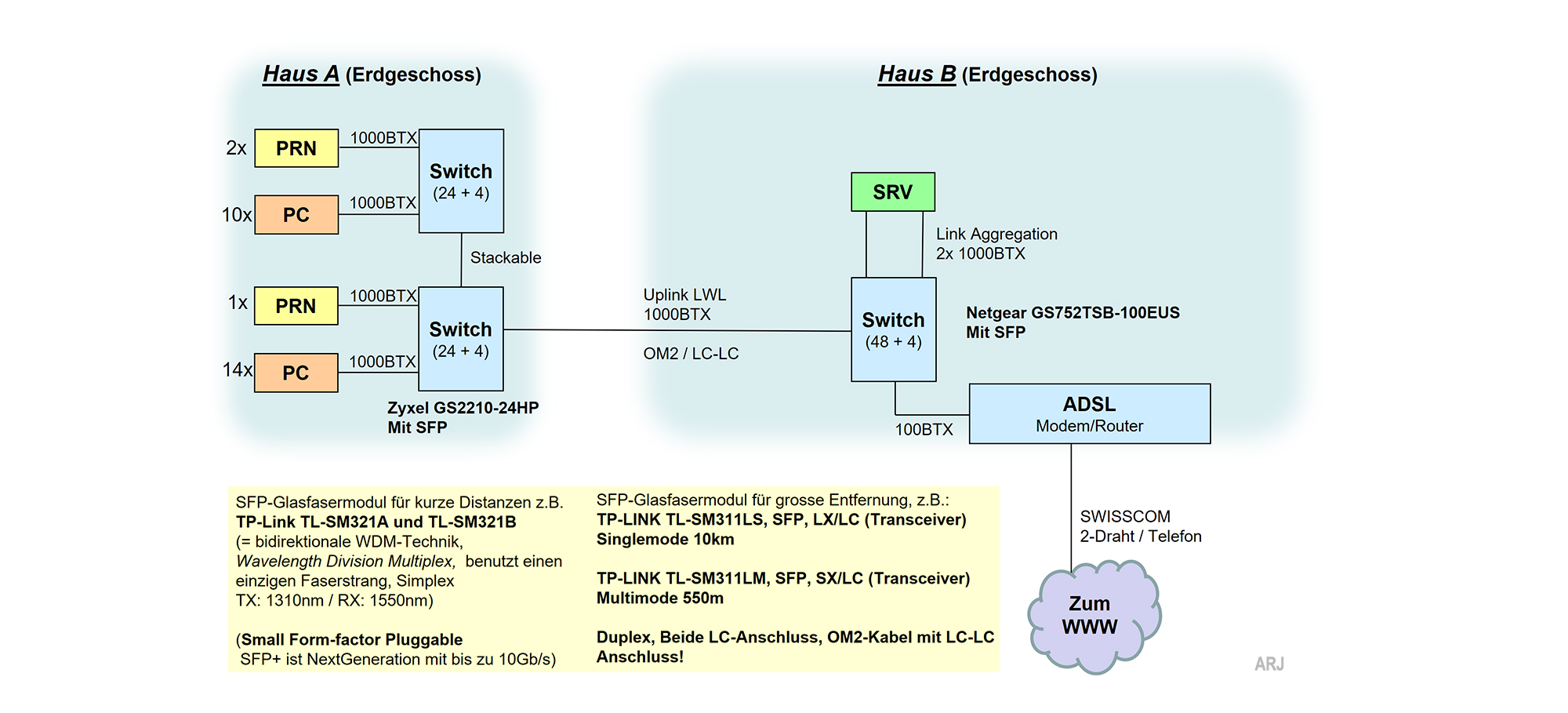

1.4 Eigenschaften von Switches

- Layer2: Der Switch Untersucht Datenframes auf Layer 2

- Portanzahl:Anzahl der physischen Ports: z.B. 5..94

- Übertragungsgeschwindigkeit: Max. Datnrat wi z.B. 10Mbps, 100Mbps, 1Gbps, 10Gbps, 16Gbps etc.

- Autosensing/Autonegation Max. Geschwindigkeit ermitteln → Dies bezeichnet ein Verfahren, das es zwei miteinander verbundenen Ethernet-Netzwerkports (z. B. den Netzwerkports eines Computers und denen des Routers, Hubs oder Switches, mit dem dieser z. B. verbunden ist) erlaubt, selbständig die maximal mögliche Übertragungsgeschwindigkeit und das Duplex-Verfahren miteinander auszuhandeln und zu konfigurieren. Das Verfahren gilt nur für Mehrdrahtverbindungen (Twisted-Pair-Kabel) – nicht aber für WLAN-, Glasfaser- oder Koaxialkabelverbindungen.

- Uplink Ports: Diese werden mit einer hohen Priorität behandelt. In einem Telekommunikationsnetz bezeichnet der Uplink die Verbindung mit der Datenflussrichtung, welche aus der Sicht eines Endgerätes in Richtung Server oder Telekommunikationsnetz geht

- MDI-X, AUTO-MDI-X (Medium Dependent Interface): Heutige Switches und Netzwerkkarten beherrschen die Fähigkeit, selbstständig die Sende- und Empfangsleitungen des angeschlossenen Gerätes zu erkennen und sich darauf einzustellen. Dies bezeichnet man als Auto MDI-X. Hierbei ist die Verwendung des Kabeltyps (gekreuzt oder ungekreuzt) egal.

- PoE-Ports: Die Stromversorgung über Ethernet, englisch Power over Ethernet (PoE), bezeichnet ein Verfahren, mit dem netzwerkfähige Geräte über das achtadrige Ethernet-Kabel mit Strom versorgt werden können.

- Modularer Aufbau: Erweiterbar mit Einschüben. SFP (Small Form-factor Pluggable) sind kleine standardisierte Module (Optische oder elektrische Transceiver) für Netzwerkverbindungen, die im Fehlerfall Hot-Swap austauschbar sind.

- Managementoptionen: Fehlerüberwachung und -signalisierung, Port-basierte VLANs, Tagged-VLANs, VLAN Uplinks, Link Aggregation, Meshing, Spanning Tree Protocol , Management des Datendurchsatzes usw. (Diese Funktionen werden meist über ein Webinterface konfiguriert. Dazu erhält der Switch eine IP-Adresse.)

- Spanning Tree Protocol: Um Pakete eindeutig weiterleiten zu können, muss die Ethernet-Technologie sicherstellen, dass zwischen zwei Rechnern jeweils nur ein Datenpfad existiert. Die Vermeidung von Effekten wie Broadcast-Stürmen wird nur erreicht, wenn ein Algorithmus existiert, der die Schleifenfreiheit der Topologie sicherstellt. Der Spanning-Tree-Algorithmus sorgt nun dafür, dass es keine unerwünscht kreisenden Pakete gibt. Er identifiziert Mehrfachwege, indem er Topologien mit redundanten Wegen durch eine logische Blockierung bestimmter Pfade in eine Baumtopologie überführt, die keine Schleifen besitzt. Dazu werden auf den Switches mit mehreren Verbindungen zu anderen Switches alle bis auf eine Verbindung blockiert. Bei Ausfall der primären Verbindung können diese sofort aktiviert werden und erzeugen auf diese Weise ein hohes Maß an Fehlertoleranz.

- Link-Aggregation/Port-Trunking: Verfahren zur Bündelung mehrerer physischer LAN-Schnittstellen zu einem logischen Kanal.

- VLAN (Virtual-LAN): Dies ist ein logisches Teilnetz innerhalb eines Switches bzw. eines gesamten physischen Netzwerks.

- IGMP: Das Internet Group Management Protocol dient zur Organisation von Multicast-Gruppen. Damit ist die Nachrichtenübertragung von einem Punkt zu einer Gruppe gemeint und kommt z.B. bei Online-Streaming-Video und Gaming zur Anwendung.

- Stackable Switch: Geräte des meist selben Typs, die stapelbar sind und wo die Backplane's mit den schnellen Datenbussen auch quasi «direkt» miteinander verbunden werden können. Damit ist der Switch z.B. skalierbar, bzw. den wachsenden Netzwerkanforderungen anpassbar. Der Stack ist auch als eine Einheit verwaltbar. Allerdings ist es auch mit modularen Switch's möglich, ökonomisch auf wechselnde Bedürfnisse zu reagieren.

- SAT-Grösse: Aufbau und max. Grösse der Source-Address-Table (Switchingtabelle) und das bedeutt schlussendlich die Anzahl verwaltbarer MAC-Adressen.

- Forwarding Rate: Die Durchleitrate gibt an, wie viele Frames pro Sekunde eingelesen, bearbeitet und weitergeleitet werden können.

- Filter Rate: Die Filterrate gibt an, welche Anzahl von Frames pro Sekunde bearbeitet werden können.

- Backplanedurchsatz: Der Kern eines Switches bildet das Switching Fabric, durch welches die Frames vom Eingangs- zum Ausgangsport transferiert werden. Das Switching Fabric ist vollständig in Hardware implementiert, um geringe Latenzzeiten und hohen Durchsatz zu gewährleisten. Zusätzlich zur reinen Verarbeitungsaufgabe sammelt es statistische Daten, wie die Anzahl der transferierten Frames, (Frame-)Durchsatz oder Fehler.

Bemerkungen zu STP → Spanning Tree Protocol

Das 1990 in der IEEE-Norm 802.1D standardisierte Spanning Tree Protocol verhindert in Netzwerken mit mehreren Switches parallele Verbindungen

und unterbindet dadurch die Bildung von Schleifen. STP funktioniert in beliebig vermaschten Netzstrukturen und erzeugt eine Baumtopologie mit

eindeutigen Verbindungspfaden. Netzwerkphänomene wie beispielsweise Broadcast-Stürme lassen sich durch STP vermeiden.

Jeder vernetzte Punkt ist von einem anderen vernetzten Punkt über die bestmögliche Verbindung erreichbar. Kommt es zu einer

Unterbrechung einer Verbindung oder zum Ausfall eines Switches, reorganisiert das Spanning Tree Protocol den Baum und ermittelt neue Verbindungspfade.

Die Kommunikation der Switches oder Bridges untereinander erfolgt über so genannte BPDU (Bridge Protocol Data Units,

die in kurzen Abständen ausgetauscht werden. Ein Ausbleiben von BPDUs interpretieren die Switches als Verbindungsausfall.

Um eine Baumtopologie zu etablieren, existieren verschiedene Portzustände. Switches mit mehreren Ports zu einem Ziel blockieren bis auf eine Verbindung

alle restlichen Ports. Erster Schritt beim Aufbau eines Verbindungsbaums ist die Wahl der Root Bridge. Anschliessend sorgt der STP-Algorithmus

dafür, dass die Verbindungspfade durch das Aktivieren oder Blockieren von Ports gemäss der Baumtopologie aufgebaut werden.

Die verschiedenen Zustände eines Port-Switches im Spanning Tree: Ein Switchport in einem Spanning Tree kennt insgesamt fünf

verschiedene Portzustände. Diese Zustände sind:

- Forwarding

- Blocking

- Learning

- Listening

- Disabled

Das Bestimmen der Root Bridge: Bevor die Baumtopologie entstehen kann, ist als erster Schritt die so genannte Root Bridge zu wählen. Die Root Bridge bildet quasi die Wurzel des Baums und ist bestimmendes Element im Netz. Sie wird von allen im Netzwerk vorhandenen Switches nach einem definierten Verfahren bestimmt. Hierfür tauschen die Switches über Multicastnachrichten ihre BID oder Bridge-ID aus. Es handelt sich um eine acht Byte lange Information bestehend aus einer Priorität, System-ID und MAC-Adresse. Der Switch mit der niedrigsten Priorität wird zu Root Bridge. Sind die Prioritäten gleich, entscheiden die weiteren Kriterien wie die MAC-Adresse. Es ist zu empfehlen, einen leistungsfähigen Switch mit einer aktuellen Software über das manuelle Setzen der Priorität zur Root Bridge zu machen.

Die Bildung des Spanning Trees: Nach der Wahl der Root Bridge können die Berechnung und der Aufbau der Baumtopologie erfolgen. Von der Root Bridge aus werden die Wege bestimmt, über die andere Switches zu erreichen sind. Existieren mehrere Pfade, deaktivieren die Switches die Pfade mit den ungünstigsten Pfadkosten.

Die Pfadkosten setzen sich unter anderem aus des Datendurchsatzes des Links und der Anzahl zu überwindender Knoten zusammen. Der IEEE-Standard definiert die Pfadkosten, ermöglicht es aber auch, sie manuell zu setzen. Der Administrator kann dadurch selbst Einfluss auf den Spanning Tree nehmen. Im Endzustand ist jedes Teilnetz nur noch über einen Pfad erreichbar.

Kommen nach dem Aufbau des Spanning Trees Hello-Pakete der Switche nicht mehr an, geht der Algorithmus von einem Ausfall einer Teilstrecke oder eines Switches aus. In diesem Fall reorganisiert sich die Baumtopologie neu. Während der Reorganisation können die Switches keine Pakete weiterleiten. Erst wenn der Spanning Tree wieder vollständig etabliert ist, ist das Netzwerk funktionsfähig. Häufige Ausfälle einzelner Teilstrecken und Komponenten oder gefälschte Pakete des Spanning Tree Protocols können das komplette Netzwerk über längere Zeiträume ausser Betrieb setzen.

Rapid Spanning Tree Protocol und Multiple Spanning Tree Protocol sind Weiterentwicklungen des Spanning Tree Protocols.

∇ AUFGABEN

∇ AUFGABEN

∇ LÖSUNGEN

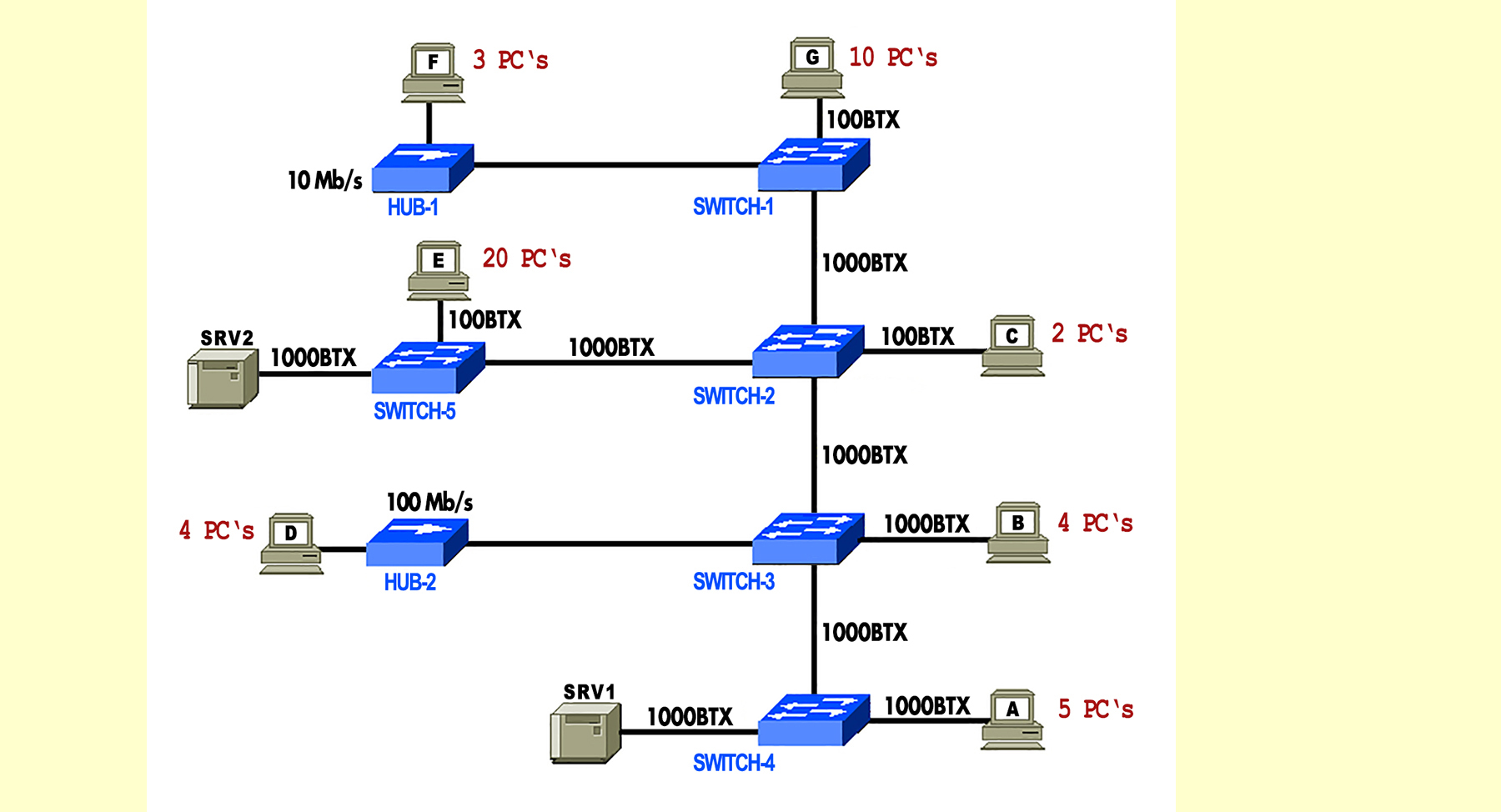

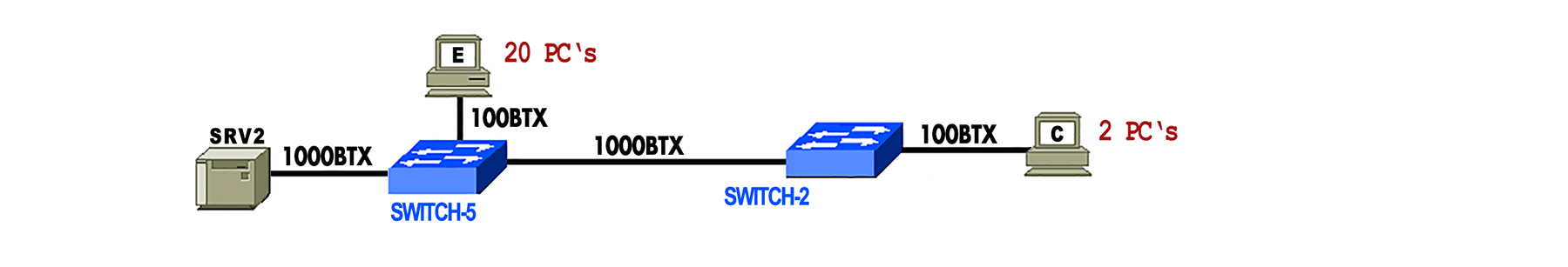

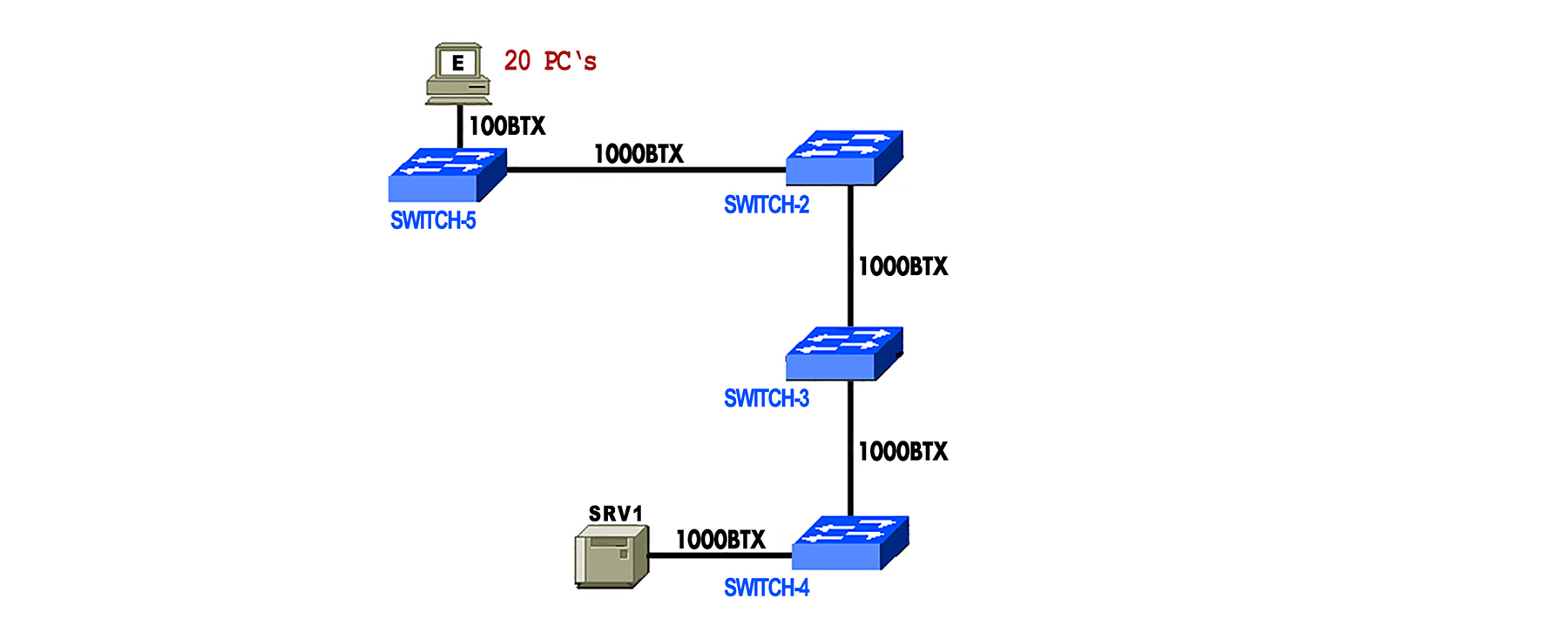

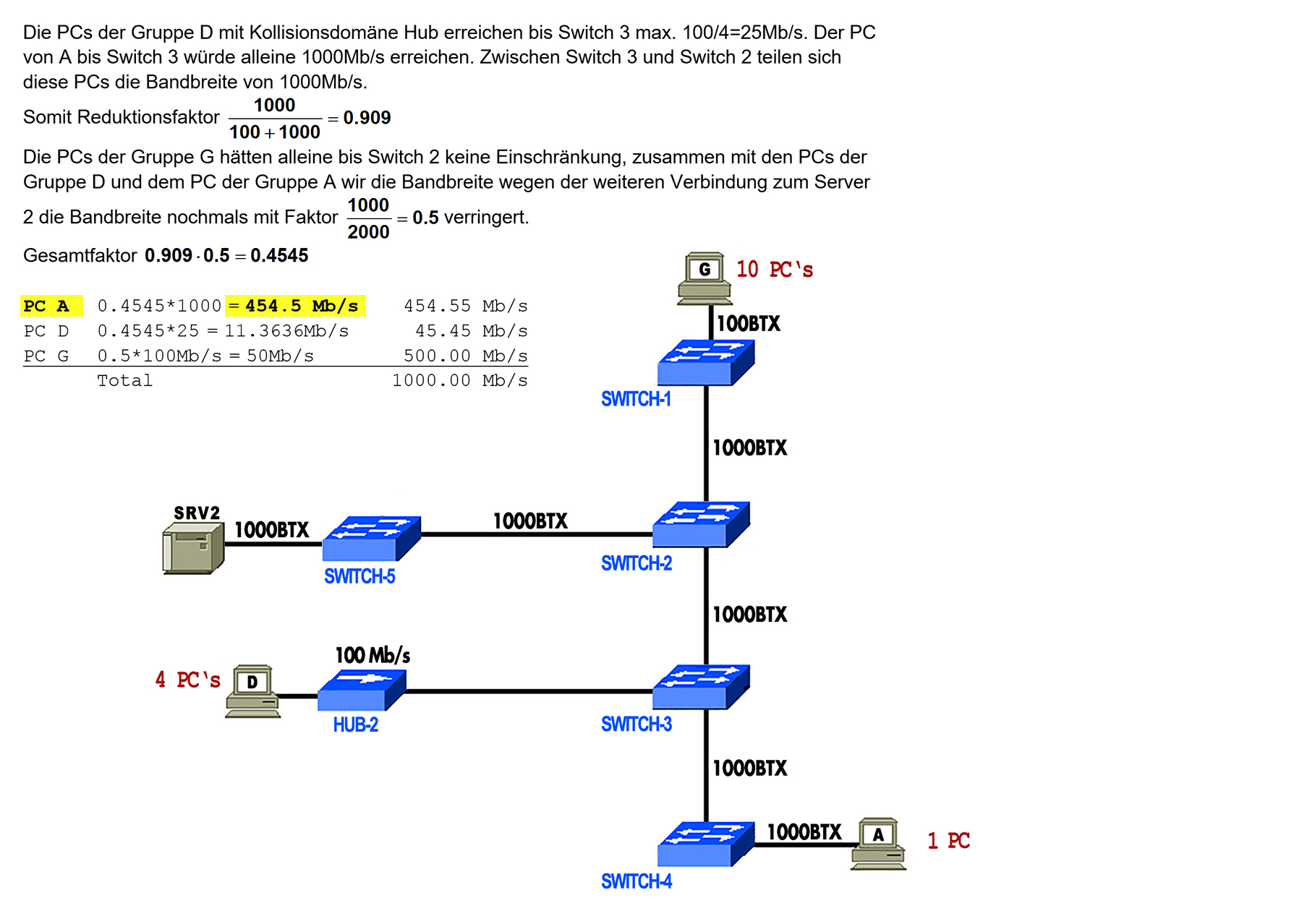

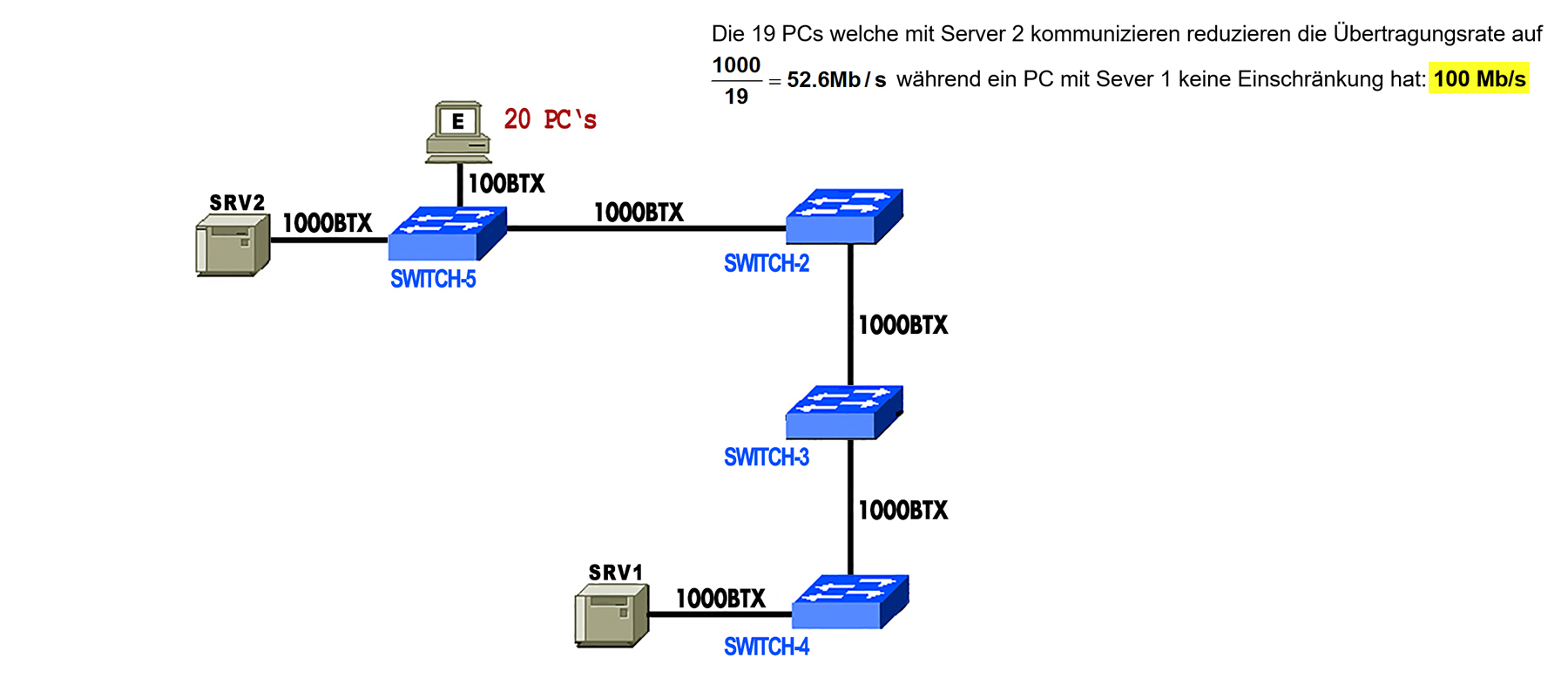

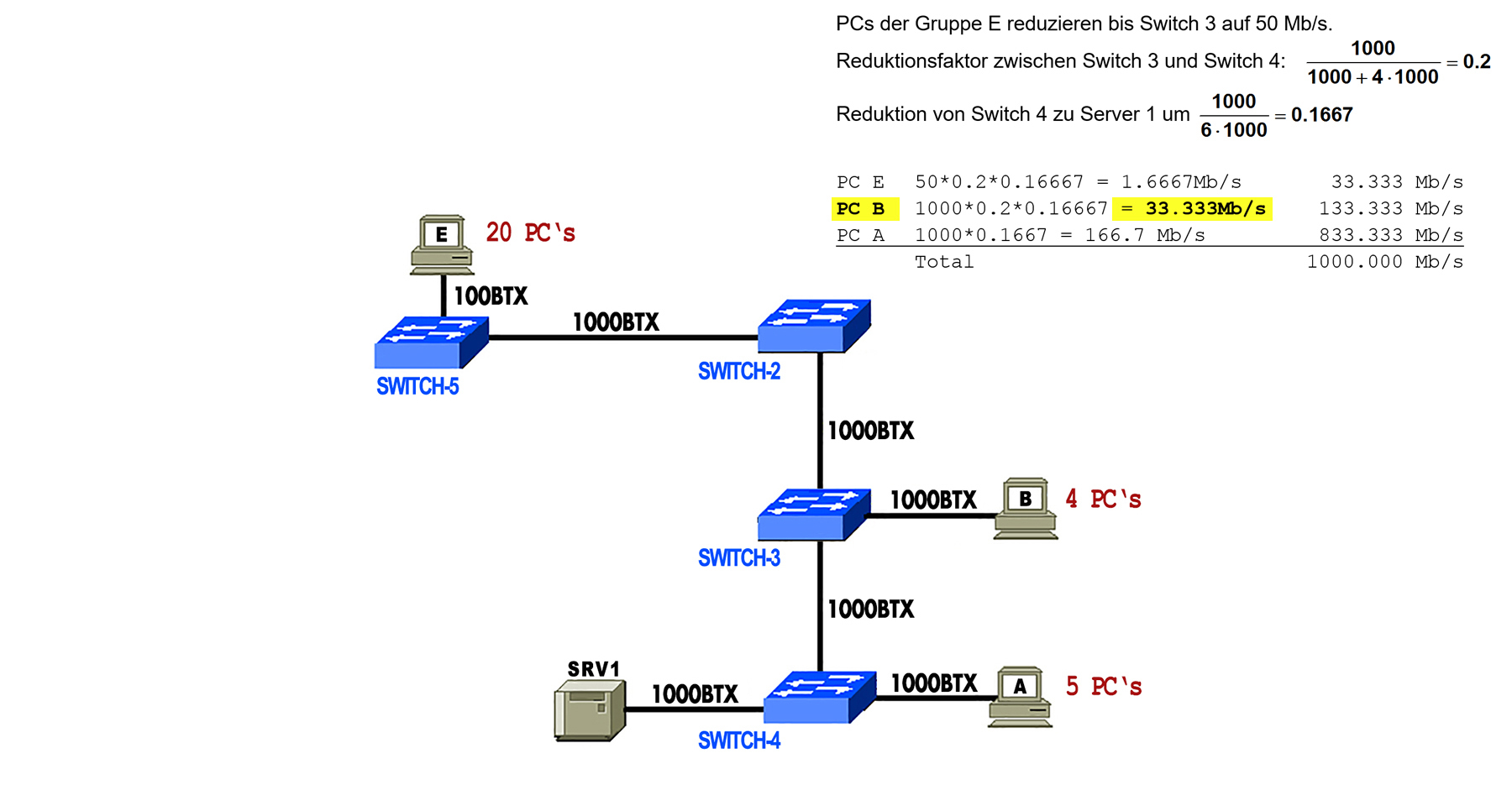

1.5 Abschätzung des zu erwarteten Netzwerkverkehrs

Ziel ist die grobe Abschätzung des zu erwarteten Netzwerkverkehrs und die Vermeidung von Engpässen bei der Netzwerkverkabelung:

(Hinweis zu den Begriffen Bandbreite und Übertragungsrate:

(Hinweis zu den Begriffen Bandbreite und Übertragungsrate:

Der Begriff Bandbreite stammt aus der Signaltheorie. Die Bandbreite wird in der Einheit Herz (Hz) gemessen bzw. angegeben.

Bei der Messung des Netzwerkverkehrs spricht man hingegen von der Übertragungsrate und diese wird in Bit/s angegeben.

Bandbreite hat mit der Übertragungsrate nur indirekt etwas zu tun.)

Fallunterscheidungen

- Das schwächste Glied in der Kette bestimmt den Datendurchsatz:

Die langsamste Teilstrecke für eine Verbindung bestimmt die Verbindungsgeschwindigkeit.

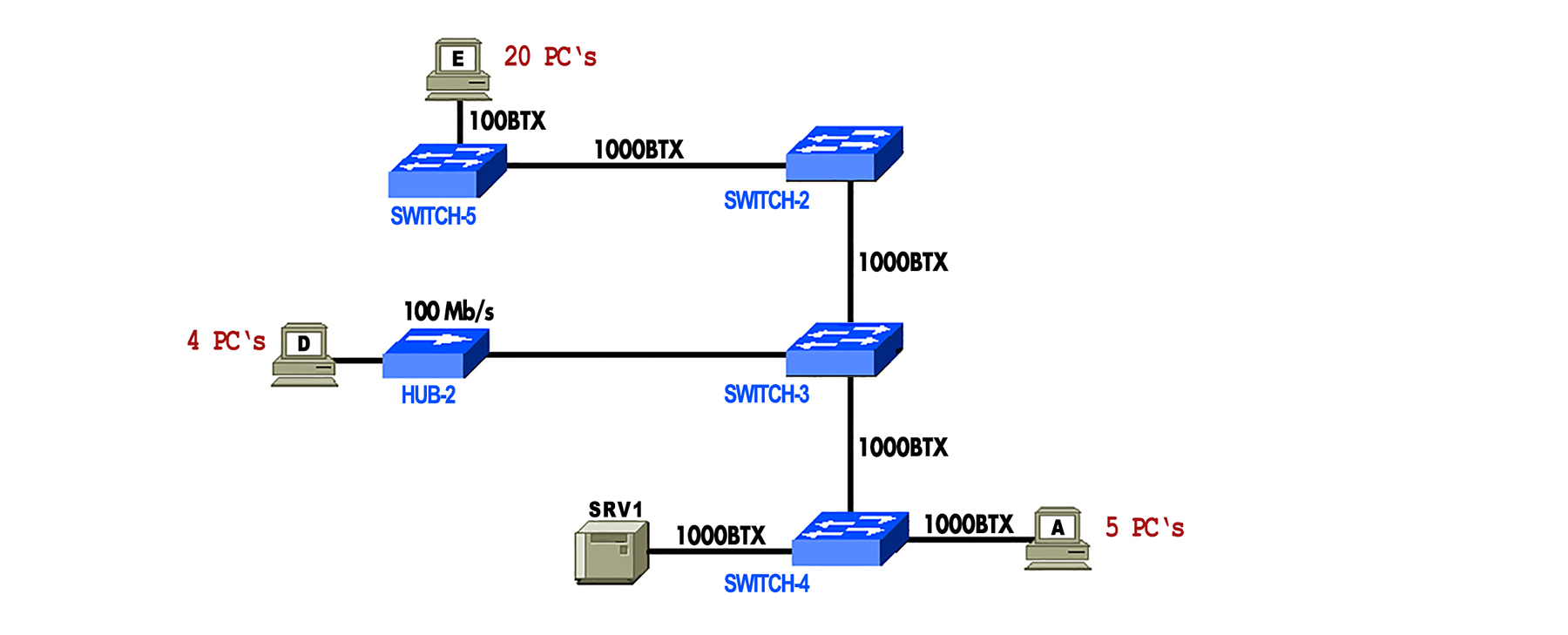

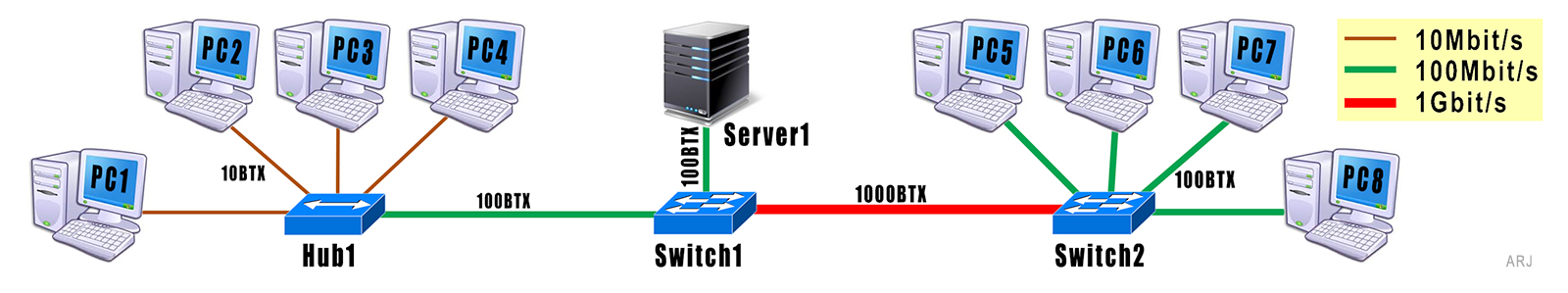

Beispiel: Die langsamste der drei Teilstrecken zwischen PC2 und PC8 ist 10 MB/s, deshalb beträgt die Übertragungsrate zwischen den beiden PC's 10 Mbit/s. - Gemeinsame Nutzung einer Datenleitung: Wenn mehrere PC's über dieselbe Verbindung,

also demselben Kabel, kommunizieren wollen, teilt sich der maximale Datendurchsatz zwischen diesen auf. (Unabhängig davon ob Switch oder Hub)

Beispiel: PC6, PC7 und PC8 am Switch2 wollen alle mit dem Server1 kommunizieren. Wegen der gemeinsamen 100 Mbit/s-Verbindung vom Server1 zum Switch1 steht jedem dieser PC's nur 33 Mbit/s zur Verfügung. (Trotz der 1Gbit/s-Verbindung zwischen den Switch’s.) - Datendurchsatz in einer Kollisionsdomäne (an einem Hub):

Wenn mehrere Stationen in derselben Kollisionsdomäne senden wollen, teilt sich der maximale Datendurchsatz zwischen diesen auf.

Beispiel: Da PC1, PC2, PC3 und PC4 am Hub1 in derselben Kollisionsdomäne sind, steht jedem dieser PC's nur je 2.5Mbit/s zum Senden zur Verfügung. Und weil das schwächste Glied in der Kette den Datendurchsatz bestimmt, ergeben sich bei Verbindungen zu allen weiteren PC's und Servern nicht mehr als diese 2.5 Mbit/s.

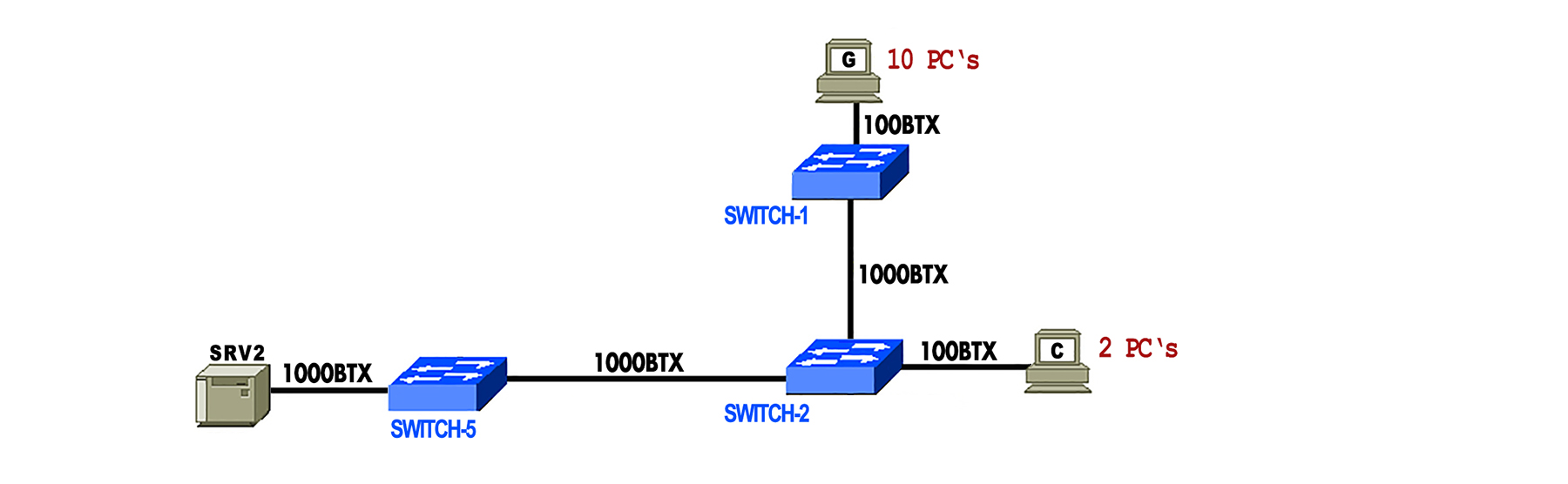

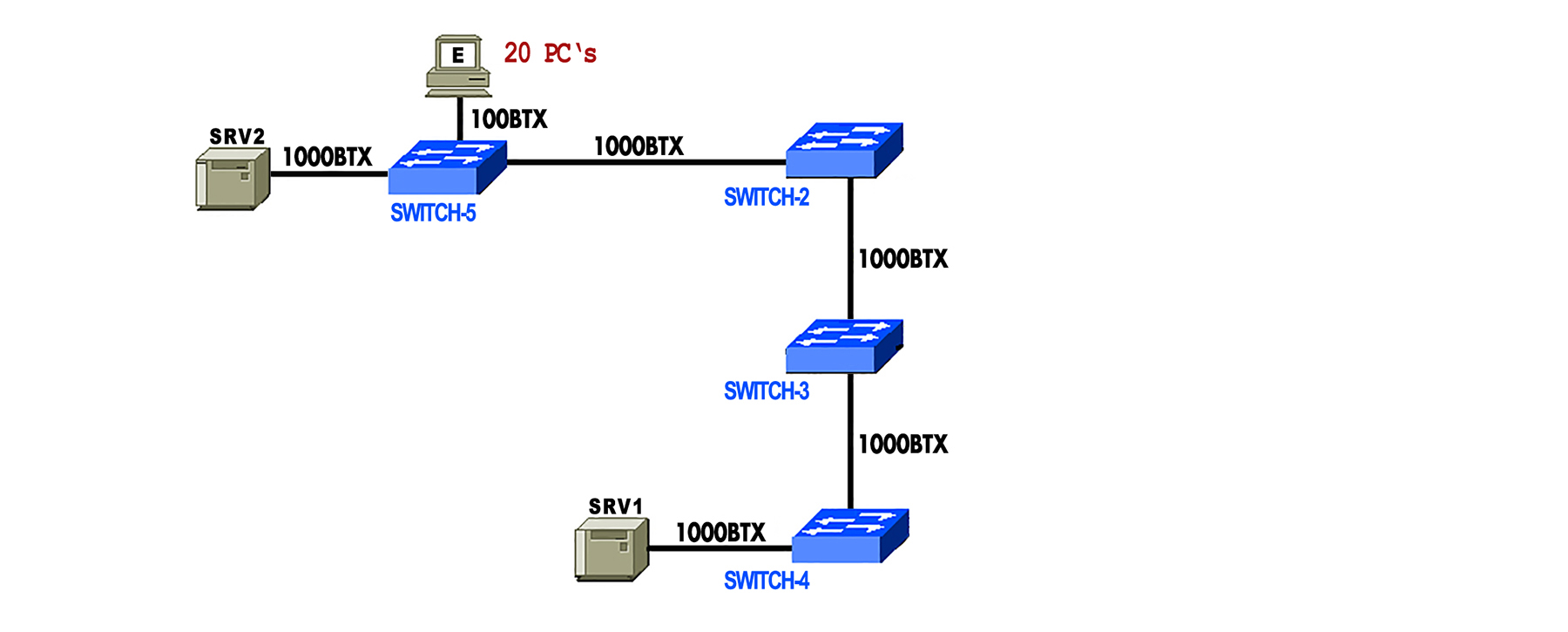

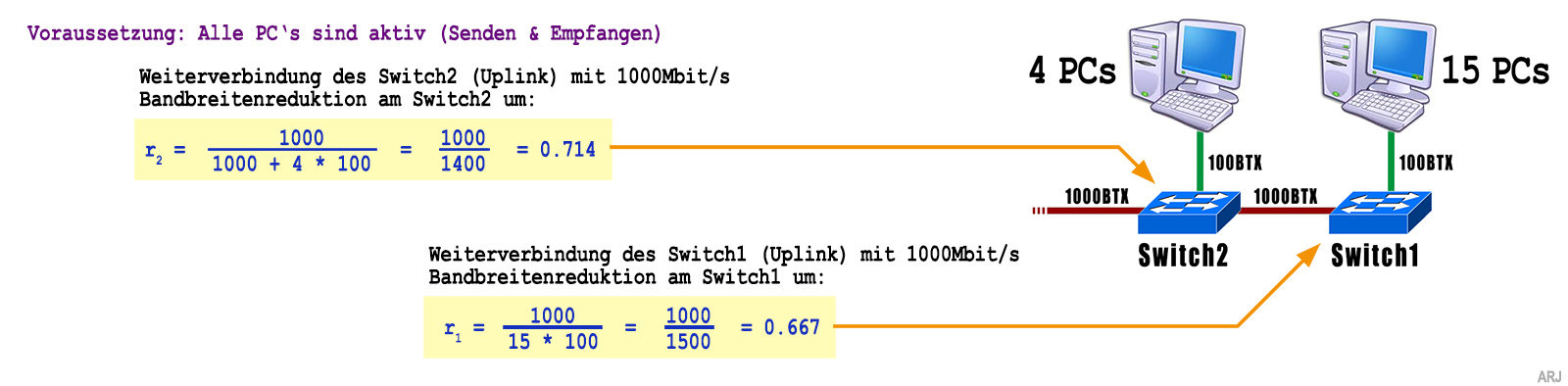

Reduktion am Switch

Reduktion im Netzwerk

- Einem der 15 PC's an Switch1 steht ein theoretischer Datendurchsatz

von…

100 * r1 * r2 = 100 * 0.667 * 0.714 = 47.6 Mbit/s zur Verfügung - Einem der 4 PC's an Switch2 steht ein theoretischer Datendurchsatz

von…

100 * r2 = 100 * 0.714 = 71.4 Mbit/s zur Verfügung - Immer als Worst-Case-Betrachtung bzw. unter der Voraussetzung, dass alle PC's voll aktiv sind.

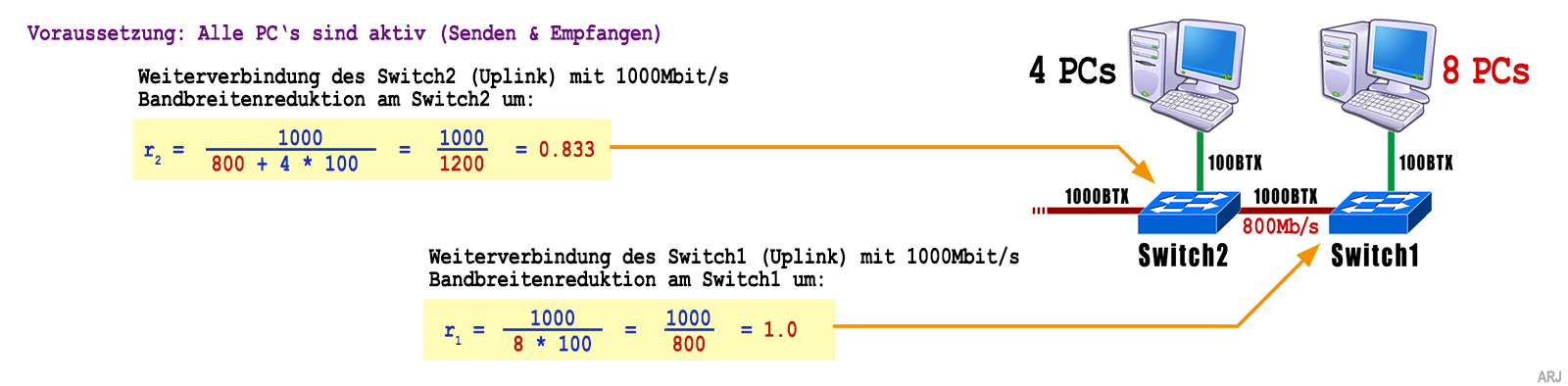

Achtung → Immer eine ganzheitliche Betrachtung:

- Gegenüber der vorangegangenen Situation sind nun an Switch1 7 PC's ausgeschaltet.

- Einem der verbliebenen 8 PC's an Switch1 steht nun neu ein theoretischer Datendurchsatz

von…

100 * r1 * r2 = 100 * 1 * 0.833 = 83.3 Mbit/s zur Verfügung - Einem der 4 PC's an Switch2 steht nun neu ein theoretischer Datendurchsatz

von…

100 * r2 = 100 * 0.833 = 83.3 Mbit/s zur Verfügung - Immer als Worst-Case-Betrachtung bzw. unter der Voraussetzung, dass die erwähnten PC's voll aktiv sind.

Zusammenfassung

- Die hier aufgezeigte Abschätzung des zu erwarteten Netzwerkverkehrs ist eine theoretische Betrachtung unter der Annahme, dass alle Stationen voll am senden sind

- Die Reduktion des Datendurchsatzes wird mit dem Reduktionsfaktor r angegeben

- Der Faktor r reduziert den Datendurchsatz

- r ist grösser 0 und kleiner/gleich 1 (r kann somit nie grösser als 1 werden)

- Der gesmte Datendurchsatz entspricht dem Produkt der einzelnen Reduktionsfaktoren

∇ AUFGABEN

∇ AUFGABEN

∇ LÖSUNGEN

2. Subnetting → Subnetze bilden

Mit den 32 Bit’s einer IPv4-Adresse lassen sich ca. 4.3 Milliarden Bit-Kombinationen realisieren, was rein rechnerisch 4.3 Milliarden Host’s entspräche. Man stelle sich eine solch grosse Menge an Geräten in einer einfachen Bustopologie vor. Mit dem üblichen Medienzugriffsverfahren CSMA/CD wäre eine flüssige Kommunikation nicht möglich, weil alle Teilnehmer am selben Bus hingen und niemals zwei Stationen gleichzeitig senden dürften. Um den Traffic zu separieren, trennt man den Bus in Teilnetze auf. Lokaler Datenverkehr wird nun «sein» Teilnetz nie verlassen. Datenpakete die an Teilnehmer eines anderen Teilnetzes adressiert sind, werden an den jeweiligen Router geschickt, der die Teilnetze verbindet. Jetzt müssen die Teilnetze aber adressmässig unterschieden werden können. Dazu wird die IP-Adresse mittels der Subnetzmaske in einen Netzanteil (Subnetzadresse) und Hostanteil (Gerätenummer im Subnetz) unterteilt.

2.1 Die IPv4 Subnetzmaske

- Ist exakt gleich lang wie die IPv4-Adresse, nämlich 32 Bit

- Teilt die IP-Adresse in einen Netzanteil und einen Hostanteil

- 255.0.0.0 (Standard Subnetzmaske eines Klasse-A-Netzwerks)

- 255.255.0.0 (Standard Subnetzmaske eines Klasse-B-Netzwerks)

- 255.255.255.0 (Standard Subnetzmaske eines Klasse-C-Netzwerks)

Die Netz-ID zu Host-ID Unterteilung durch die Subnetzmaske ist aber seit der Einführung um 1993 von CIDR (Classless Inter-Domain Routing) nicht von der Netzwerkklasse (A,B,C) abhängig bzw. auf die Oktettgrenzen beschränkt. Seither muss aber neben der IP-Adresse immer auch die Subnetzmaske mit angegeben werden.

2.2 Netzwerk- und Broadcastadresse

- Bei der Netzwerkadresse sind alle Bit’s des Hostanteils der IP-Adresse = 0

- Bei der Broadcastadresse sind alle Bit’s des Hostanteils der IP-Adresse = 1

2.3 CIDR-Schreibweise der Subnetzmaske

Bei CIDR (Classless Inter-Domain Routing)

führte man als neue Notation so genannte Suffixe ein. Das Suffix gibt die Anzahl der 1-Bits

in der Netzmaske an. Diese Schreibform, z. B. 172.17.0.0/17, ist viel kürzer und im Umgang einfacher als die Dotted decimal notation

wie 172.17.0.0/255.255.128.0 und ebenfalls eindeutig.

Beispiel für die Netzwerkadressierung eines PC’s mit der IP-Adresse 192.168.1.33

- Dazugehörende Subnetzmaske: 255.255.255.0 oder als CIDR-Suffix: /24

- Netzanteil der IP-Adresse: 192.168.1

- Hostanteil der IP-Adresse: 33

- Netzwerkadresse (Alle Host-Bit’s sind 0): 192.168.1.0

- Broadcastadresse (Alle Host-Bit’s sind 1): 192.168.1.255 (Binär 1111’1111 = Dezimal 255)

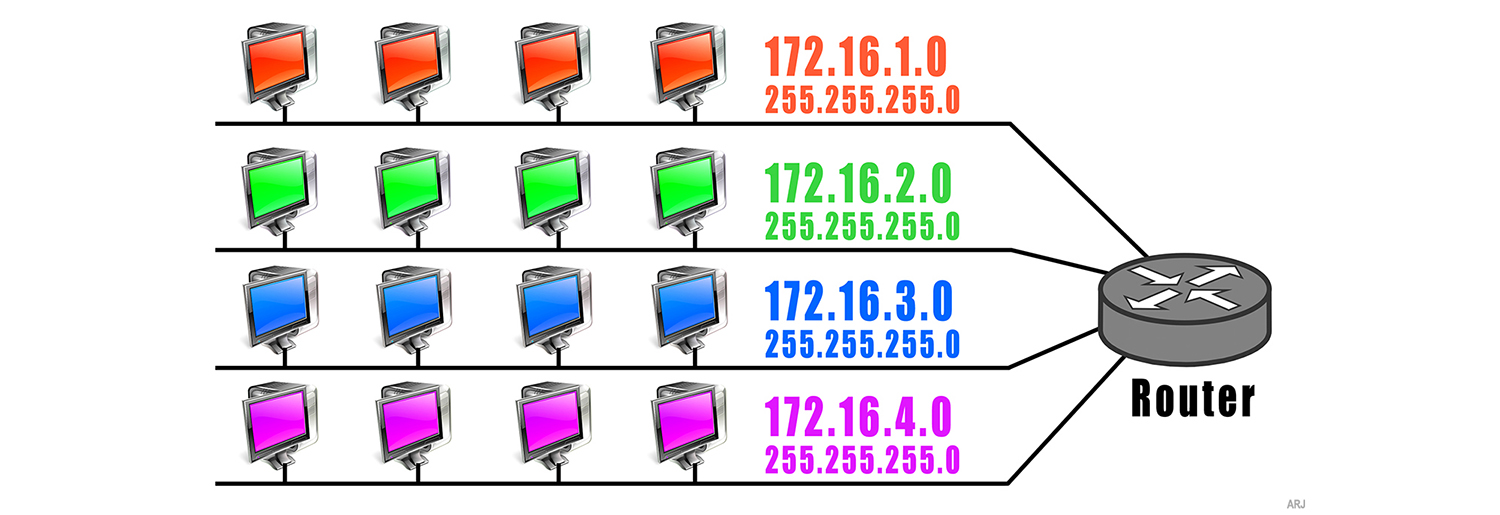

2.4 Ein 16er Netz vierteln

Im Folgenden möchten wir ein /16-Netz (Frühere Bezeichnung: Klasse B-Netz) betrachten: Netzwerkadresse: 172.16.0.0/16 (/16 ist bekanntlich das CIDR-Suffix bzw. die Subnetzmaske und bedeutet in Dezimalschreibweise 255.255.0.0). Dieses Netz soll nun in vier Subnetze unterteilt werden.

Logisches Layout

| Subnetz | Anzahl IPs | Netz-ID | Start-IP-Adresse Netzwerkadresse |

End-IP-Adresse Broadcastadresse |

| Netz «Rot» | 256 | 172.16.1 | 0 | 255 |

| Netz «Grün» | 256 | 172.16.2 | 0 | 255 |

| Netz «Blau» | 256 | 172.16.3 | 0 | 255 |

| Netz «Violett» | 256 | 172.16.4 | 0 | 255 |

Alle vier Netzte sind eigene Subnetze und müssen über einen Router miteinander verbunden werden.

Bemerkung: Das Ausgangsnetz könnte sogar in 256 Subnetze unterteilt werden. Jedes Subnetz weist dann ebenfalls 256 IP’s (Hostanteil) auf:

- Netz 1: 172.16.1

- Netz 2: 172.16.2

- …

- Netz 256: 172.16.256

2.5 Ein 24er Netz gleichmässig vierteln

Es ist folgendes Netzwerk gegeben: 172.16.1.0/24

(/24 ist das CIDR-Suffix und entspricht der Subnetzmaske 255.255.255.0)

Dieses Netz soll nun in vier gleich grosse Subnetze aufgeteilt werden.

Lösung mit Kreisdiagramm

Die Netzwerkaufteilung kann anhand eines Kreisdiagramms aufgezeigt bzw. gelöst werden.

Da das Ausgangsnetz 172.16.1.0/24 lautet und somit Platz für 256 IP-Adressen bietet, beginnt der Kreis oben mit dem

Wert 0 und endet mit dem Wert 255.

| Subnetz | Anzahl IPs | Start-IP-Adresse (Netzwerkadresse) |

End-IP-Adresse (Broadcastadresse) |

| Netz «Rot» | 64 | 0 | 63 |

| Netz «Grün» | 64 | 64 | 127 |

| Netz «Blau» | 64 | 128 | 191 |

| Netz «Violett» | 64 | 192 | 255 |

Lösung durch Berechnung

Mit der Berechnungsvariante sollte selbstverständlich die selbe Lösung herauskommen, wie bei der vorangegangenen Kreisdiagrammvariante.

NW: 10101100.10101000.00000001.00000000 (=Ausgangsnetz IP-Adrese 172.168.1.0) SM: 11111111.11111111.11111111.00000000 (=Ausgangsnetz Subnetzmaske 255.255.255.0 oder /24) Aufteilen in vier 64-er Netz → Subnetzmaske im letzten Oktett 2 Bit nach rechts: SM: 11111111.11111111.11111111.1100’0000 (64-er Netz → Subnetzmaske im letzten Oktett 2 Bit nach rechts) Es entstehen vier Netze: NW1: 10101100.10101000.00000001.0000’0000 NW2: 10101100.10101000.00000001.0100’0000 NW3: 10101100.10101000.00000001.1000’0000 NW4: 10101100.10101000.00000001.1100’0000 SM: 11111111.11111111.11111111.1100’0000 (=Subnetzmaske 255.255.255.192) Netz «Rot» 00 Von: 10101100.10101000.00000001.0000’0000 (=0) Bis: 10101100.10101000.00000001.0011’1111 (=63) Netz «Grün» 01 Von: 10101100.10101000.00000001.0100’0000 (=64) Bis: 10101100.10101000.00000001.0111’1111 (=127) Netz «Blau» 10 Von: 10101100.10101000.00000001.1000’0000 (=128) Bis: 10101100.10101000.00000001.1011’1111 (=191) Netz «Violett» 11 Von: 10101100.10101000.00000001.1100’0000 (=192) Bis: 10101100.10101000.00000001.1111’1111 (=255)

Logisches Layout

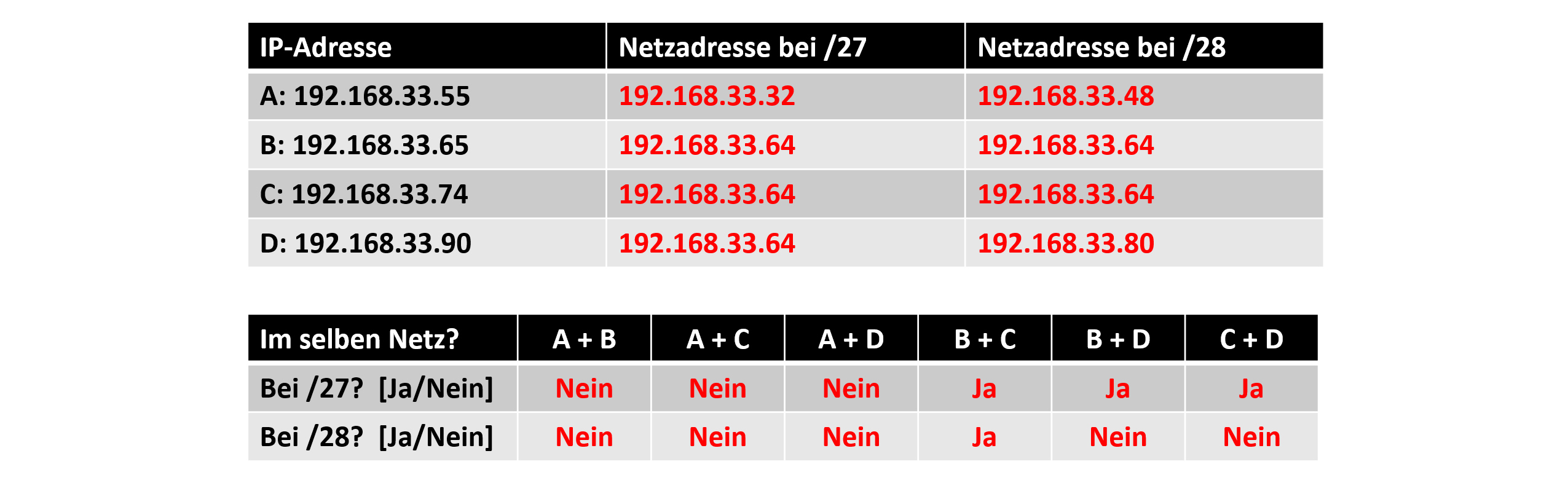

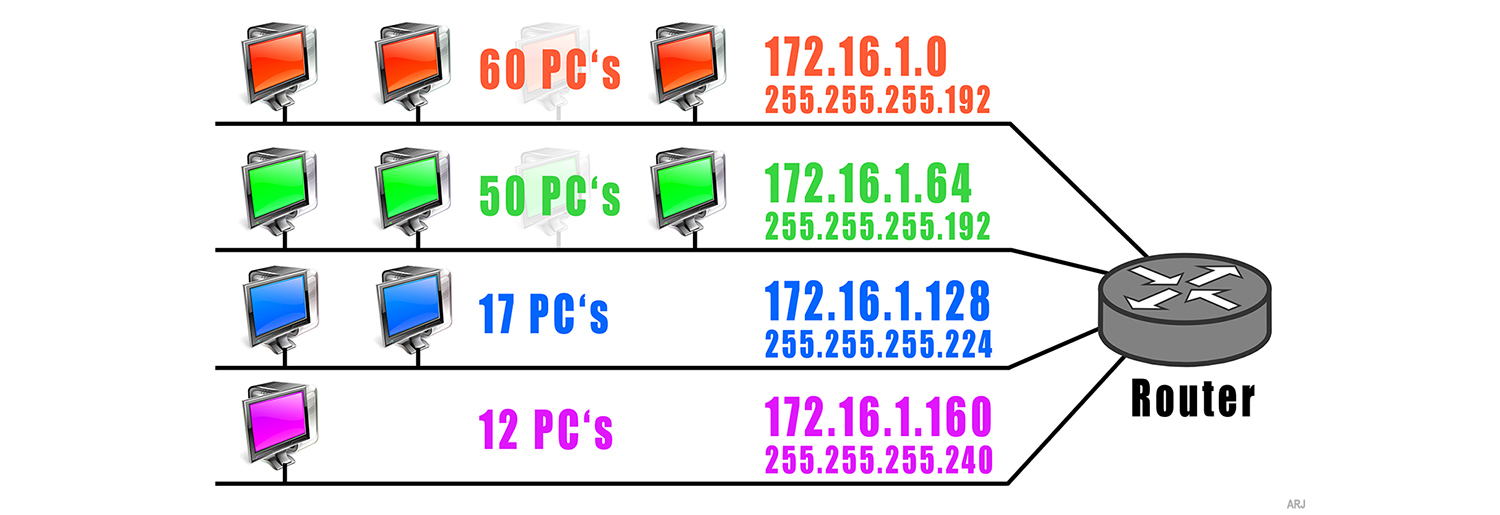

2.6 Ein 24er Netz ungleichmässig vierteln

Es ist folgendes Netzwerk gegeben: 172.16.1.0/24

(/24 ist das CIDR-Suffix bzw. die Subnetzmaske 255.255.255.0)

Dezimal 172.16.1.0 ergibt Binär: 10101100.10101000.00000001.00000000

Dieses Netz soll nun in vier ungleich grosse Subnetze aufgeteilt werden, wobei ein erstes Netz 60 PC’s,

ein zweites Netz 50 PC’s, ein drittes Netz 17 PC’s und schlussendlich das letzte Netz 12 PC’s enthalten muss.

Jedes Subnetz muss eine Netzwerkadresse, eine Broadcastadresse, mindestens eine Routeradresse und die verlangte Anzahl an IP-Adressen für die PCs enthalten.

Somit ist folgendes erforderlich:

| Subnetz | Anzahl PCs | Netzwerkadresse | Broadcastadresse | Routeradresse | Subnetzgrösse (Anz. IP-Adressen) |

| Netz «Rot» | 60 | 1 | 1 | 1 | 64 |

| Netz «Grün» | 50 | 1 | 1 | 1 | 64 |

| Netz «Blau» | 17 | 1 | 1 | 1 | 32 |

| Netz «Violett» | 12 | 1 | 1 | 1 | 16 |

Lösung mit Kreisdiagramm

Die Netzwerkaufteilung kann wiederum anhand eines Kreisdiagramms aufgezeigt bzw. gelöst werden.

Da das Ausgangsnetz 172.16.1.0/24 lautet und somit Platz für 256 IP-Adressen bietet, beginnt der Kreis oben mit dem Wert 0 und endet mit dem Wert 255.

Damit keine Adressüberlappungen entstehen können, sollen die Teilnetze im Uhrzeigersinn der Grösse nach geordnet

eingezeichnet werden: Bei 12 Uhr beginnend mit dem grössten Netz, danach die immer kleineren.

| Subnetz | Anzahl IPs | Start-IP-Adresse (Netzwerkadresse) |

End-IP-Adresse (Broadcastadresse) |

Subnetzmaske |

| Netz «Rot» | 64 | 0 | 63 | 255.255.255.192 |

| Netz «Grün» | 64 | 64 | 127 | 255.255.255.192 |

| Netz «Blau» | 32 | 128 | 159 | 255.255.255.224 |

| Netz «Violett» | 16 | 160 | 175 | 255.255.255.240 | Reserve (Ist kein Subnetz!) | 80 | 176 | 255 | n.a. |

Lösung durch Berechnung

Mit der Berechnungsvariante sollte selbstverständlich die selbe Lösung herauskommen, wie bei der vorangegangenen Kreisdiagrammvariante.

NW: 10101100.10101000.00000001.00000000 (=Ausgangsnetz IP-Adrese 172.168.1.0) SM: 11111111.11111111.11111111.00000000 (=Ausgangsnetz Subnetzmaske 255.255.255.0 oder /24) Netz «Rot» 00 (64-er Netz → Subnetzmaske im letzten Oktett 2 Bit nach rechts) SM: 11111111.11111111.11111111.1100’0000 (=Subnetzmaske 255.255.255.192) Von: 10101100.10101000.00000001.0000’0000 (=0) Bis: 10101100.10101000.00000001.0011’1111 (=63) Netz «Grün» 01 (64-er Netz → Subnetzmaske im letzten Oktett 2 Bit nach rechts) SM: 11111111.11111111.11111111.1100’0000 (=Subnetzmaske 255.255.255.192) Von: 10101100.10101000.00000001.0100’0000 (=64) Bis: 10101100.10101000.00000001.0111’1111 (=127) Netz «Blau» 100 (32-er Netz → Subnetzmaske im letzten Oktett 3 Bit nach rechts) SM: 11111111.11111111.11111111.1110’0000 (=Subnetzmaske 255.255.255.224) Von: 10101100.10101000.00000001.1000’0000 (=128) Bis: 10101100.10101000.00000001.1001’1111 (=159) Netz «Violett» 1010 (16-er Netz → Subnetzmaske im letzten Oktett 4 Bit nach rechts) SM: 11111111.11111111.11111111.1111’0000 (=Subnetzmaske 255.255.255.240) Von: 10101100.10101000.00000001.1010’0000 (=160) Bis: 10101100.10101000.00000001.1010’1111 (=175)

Logisches Layout

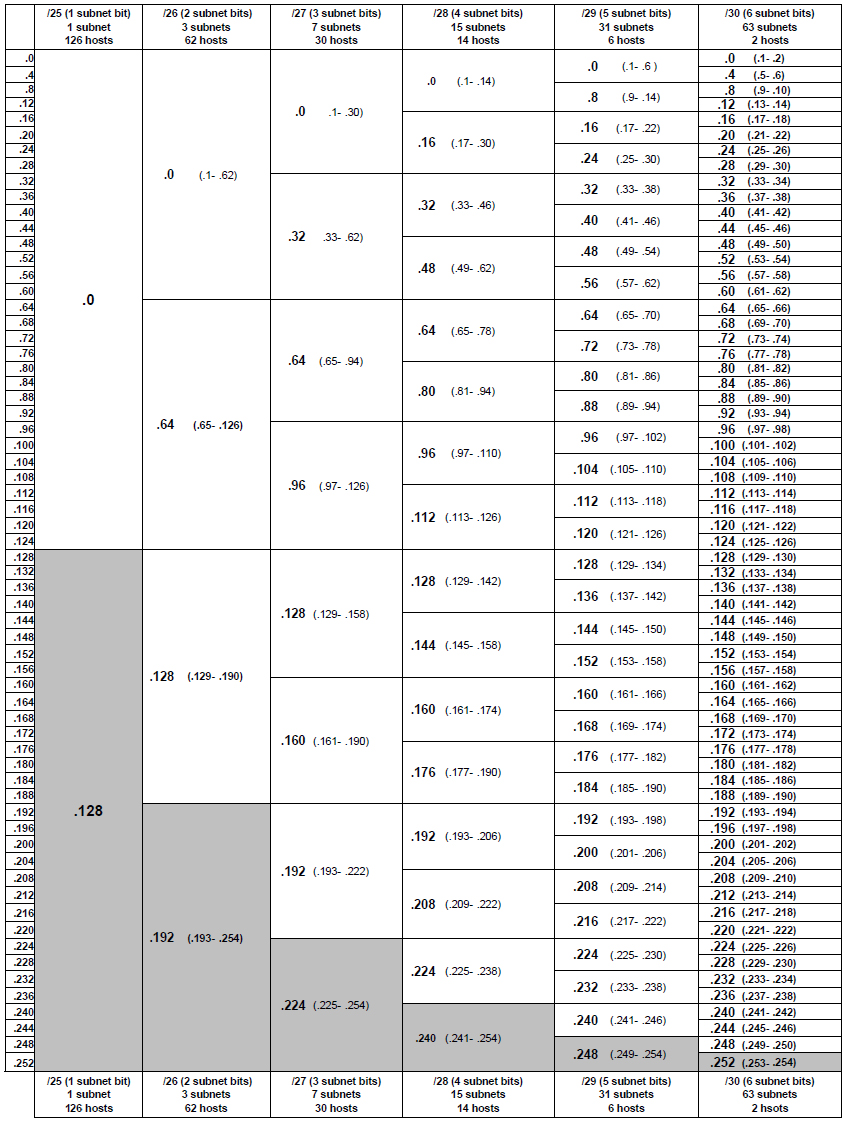

2.7 Versehentliche IP-Adressüberlappung beim Subnetting

Wie in vorangegangenen Kapiteln schon angedeutet, sollten im Kreisdiagramm um Überlappungen zu vermeiden die Netzwerke der Grösse nach eingezeichnet werden: Ab "12:00 Uhr" im Uhrzeigersinn vom grössten

zum kleinsten. Selbstverständlich sind auch andere Unterteilungen möglich. Dann muss man aber genau wissen, was man macht. Einen Hinweis, welche Aufteilungen auch noch denkbar sind zeigt die

Tabelle "Subnetzkombinationen" auf.

Im folgenden soll ein ungültiges Subnetting mit Netzwerküberlappung rechnerisch aufgezeigt werden:

Negativbeispiel "Netzwerk mit IP-Adressüberlappung"

- Ausgangsnetzwerk: 192.168.1.0/24

- Subnetz-A: (64-er Netz)

Netzwerkadresse: 192.168.1.0

Broadcastadresse: 192.168.1.63

Subnetzmaske: 255.255.255.192 oder /26

Hosts: 192.168.1.0 bis 192.168.1.62 - Subnetz-B: (128-er Netz)

Netzwerkadresse: 192.168.1.64

Broadcastadresse: 192.168.1.191

Subnetzmaske: 255.255.255.128 oder /25

Hosts: 192.168.1.65 bis 192.168.1.190

Warum es nicht funktionieren wird:

Subnetz-A wäre soweit in Ordnung. Aber:

- Untersuchen wir zwei beliebig ausgewählte PCs im Subnetz-B:

- Voraussetzung: Beide PCs sollten sich im selben Subnetz befinden, d.h. ihre Netz-ID muss übereinstimmen.

- PC-B1: 192.168.1.120 → Das letzte Oktett in Binärschreibweise: 12010 = 0111 10002

- PC-B2: 192.168.1.140 → Das letzte Oktett in Binärschreibweise: 14010 = 1000 11002

- Subnetzmaske 255.255.255.128 → Das letzte Oktett in Binärschreibweise: 12810 = 1000 00002

Folgendes würde allerdings funktionieren, weil es in diesem Fall zu keiner Adressüberlappung kommt:

- Ausgangsnetzwerk: 192.168.1.0/24

- Subnetz-A: (64-er Netz)

Netzwerkadresse: 192.168.1.0

Broadcastadresse: 192.168.1.63

Subnetzmaske: 255.255.255.192 oder /26

Hosts: 192.168.1.0 bis 192.168.1.62 - Subnetz-B: (128-er Netz)

Netzwerkadresse: 192.168.1.128

Broadcastadresse: 192.168.1.255

Subnetzmaske: 255.255.255.128 oder /25

Hosts: 192.168.1.129 bis 192.168.1.254

Beispiel PC-B1: 192.168.1.140 → 14010 = 1000 11002

Beispiel PC-B2: 192.168.1.240 → 24010 = 1111 00002

Subnetzmaske 255.255.255.128 → 12810 = 1000 00002

∇ NÜTZLICHE HILFSMITTEL

∇ NÜTZLICHE HILFSMITTEL

∇ AUFGABEN

∇ AUFGABEN

∇ LÖSUNGEN

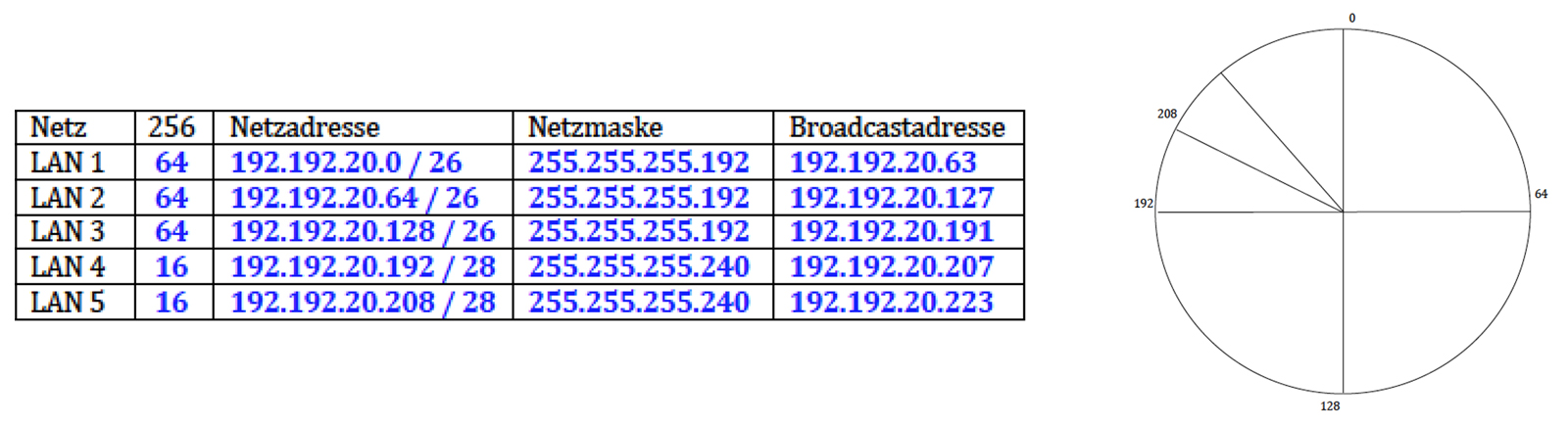

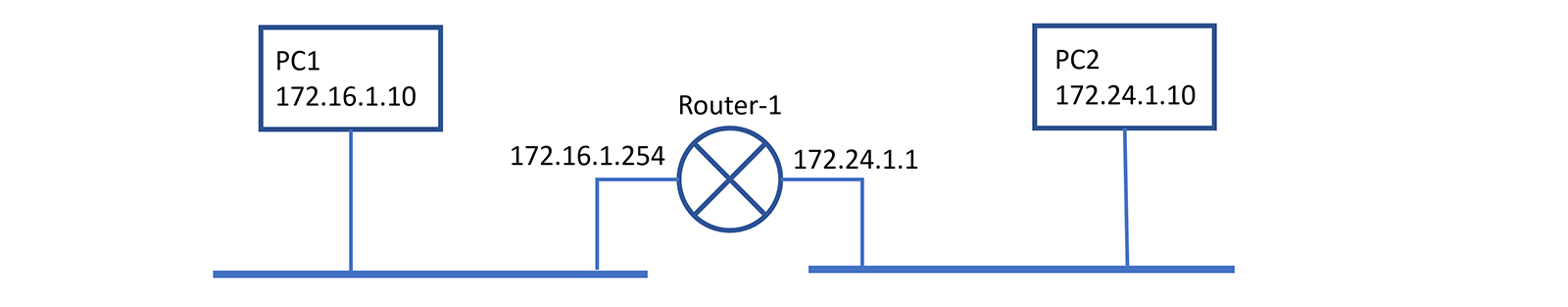

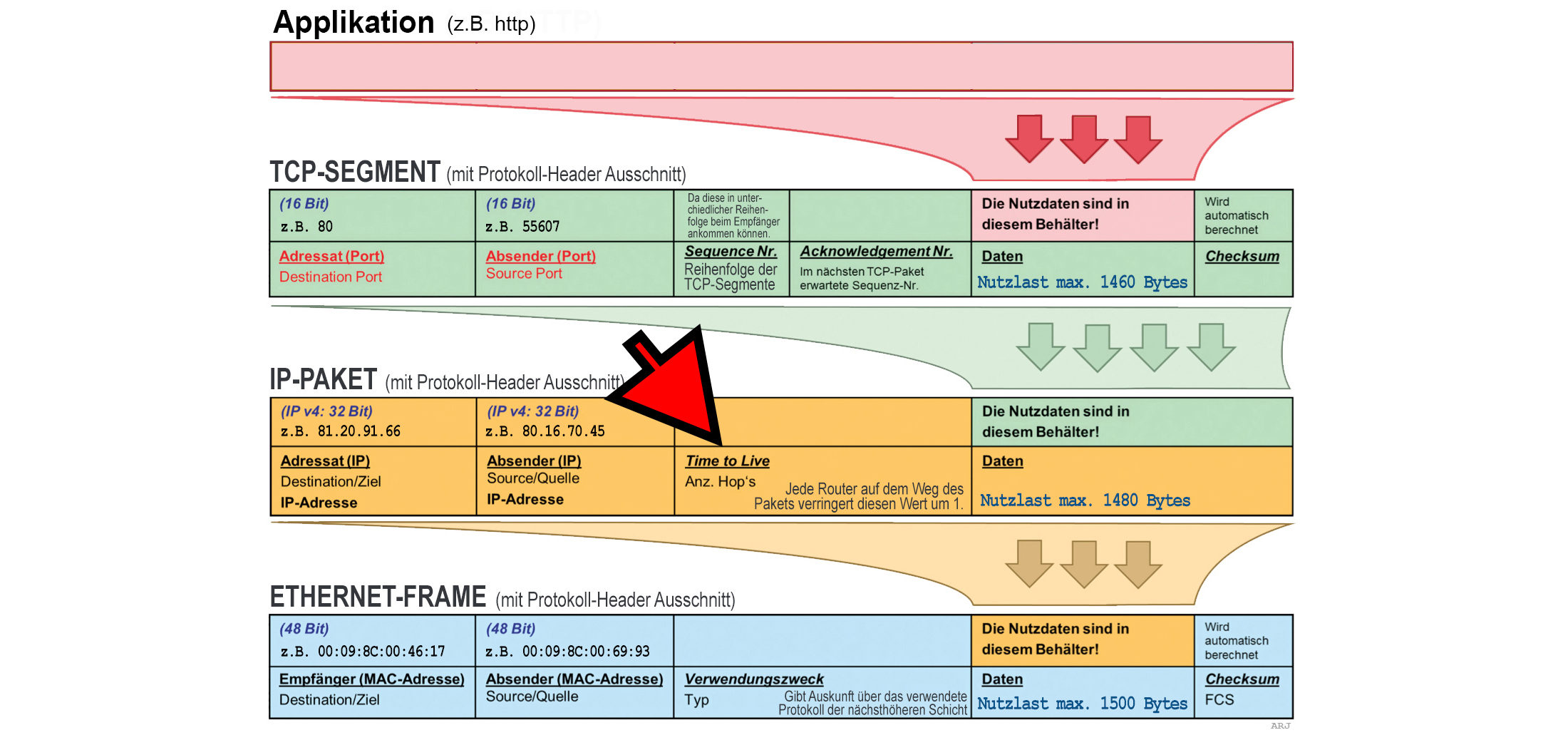

3. Routing → Subnetze mit Router verbinden

3.1 Router → Netzwerkkopplung auf OSI-Layer3

- Switch: Verbindet die Rechner innerhalb eines Subnetzes (Stern-, Baumtopologie) und untersucht Datenpakete bis auf OSI-Layer 2.

Das heisst, er muss von jedem eingehenden Datenpaket die Empfangs-MAC-Adresse lesen, um die Daten am richtigen Switchport auszugeben. - Router: Verbindet Subnetze (Mesh-Topologie) die sonst nicht erreichbar wären. Er schickt Datenpakete über eine vorher bestimmte Route zum Zielnetz. Dafür muss er die eingehenden Datenpakete bis OSI-Layer 3 untersuchen. Er muss vom jeweiligen Datenpaket die Zielnetzwerkadresse kennen und Absender- und Ziel-MAC-Adresse modifizieren können. Der Router ist ab OSI-Layer 4-7 protokolltransparent. Damit Routing funktionieren kann, muss jeder Rechner (Host) im Subnetz die IP-Adresse des aus dem Subnetz herausführenden Routers kennen. Bei Microsoft-Windows spricht man bei der Router-IP-Adresse von der Standardgateway-Adresse.

Routeraufgaben:

- Mit Routern unterteilt man grössere LANs in Subnetze bzw. verbindet damit diese Subnetze.

- Der Router benötigt in jedem Subnetz eine Netzwerkschnittstelle bzw. Interfaces (Ethernet: eth#, Serial; s#) und selbstverständlich pro Netzwerkschnittstelle eine IP-Adresse. Die Router-IP-Adresse werden statisch vergeben. Der Router erhält niemals seine IP-Adressen von einem DHCP-Server.

- Der Router bildet verschiedene Kollisionsdomänen. Damit unterbricht er zwecks Vermeidung von Netzwerküberlastungen IP-Broadcast‘s und MAC-Broadcast‘s (FF FF FF FF FF FF).

- Die verschickten Datenpakete müssen vom Absender bis zum Empfänger je nach Zielnetzwerk mehrere Router passieren.

- Jeder Router muss wissen, wie er die Pakete weiterleiten soll. Dazu untersucht er die Datenpakete auf Layer 3 und leitet sie an Nachbarnetze weiter. Der Router benutzt dazu eine Routing Tabellen

- Das Routing (Weiterleitung) kann statisch über fixe Routen oder dynamisch über sich situationsbedingt anpassende Routen erfolgen.

- Routing-Tabelleneinträge von «Hand» für eine fixe Situation erstellt nennt man Statisches Routing

- Automatisiertes und temporäres Erstellen von Routing Tabellen nennt man Dynamisches/adaptives Routing.

Damit können Datenpakete automatisch um ein beschädigtes, überlastetes oder fehlerhaftes Netzwerkelement herumgeführt werden.

Netzwerkprotokolle für adaptives Routing:

RIP (Routing Information Protocol)

OSPF (Open Shortest Path First)

IS-IS (Intermediate System to Intermediate System Protocol)

IGRP/EIGRP (Interior Gateway Routing Protocol / Enhanced Interior Gateway Routing Protocol)

(Adaptives Routing wird hier nicht weiter behandelt) - Der Router verbindet LANs mit dem Internet.

- Mit zwei Routern kann man z.B. zwei Firmenstandorte (LAN) via WAN verbinden. Die WAN-Anbindung kann z.B. über eine Serial Line Schnittstelle (s#) am Router erfolgen.

- Router kann man für die Fernüberwachung (Remote-Access) eines LAN’s verwenden.

- Einen Router kann man für die Bildung eines Internet Backbone’s (WWW) verwenden.

- Der Router kann Firewallfunktionen übernehmen, müsste dazu aber auf die OSI-Layer oberhalb Layer-3 zugreifen.

Router-Adressen

Best practice: Die Router IP-Adresse(n) sind im IP-Adressbereich des Subnetzes immer die ersten oder letzten Adressen.

(Technisch wäre selbstverständlich jede Adresse innerhalb des Subnetzes möglich)

Beispiel 1: Netzwerkadresse = 10.18.33.0/24 Router-IP = 10.18.33.1 oder 10.18.33.254

Beispiel 2: Netzwerkadresse = 10.18.33.128/26 Router-IP = 10.18.33.129 oder 10.18.33.190

Im logischen Layout ist die Router-IP-Adresse anzugeben! Wichtig für die Netzwerkkonfiguration der PCs,

wo Routeradressen eingetragen werden müssen. (Standardgateway bei WIN-PCs)

Der Zweck von TTL

Mit jedem Hop (=durchlaufener Router) wird TTL (Time To Live) um 1 dekrementiert.

Falls TTL=0 gibt es eine Rückmeldung an den Absender: «Host unreachable». Dieser Effekt wird übrigens

von Traceroute ausgenutzt.

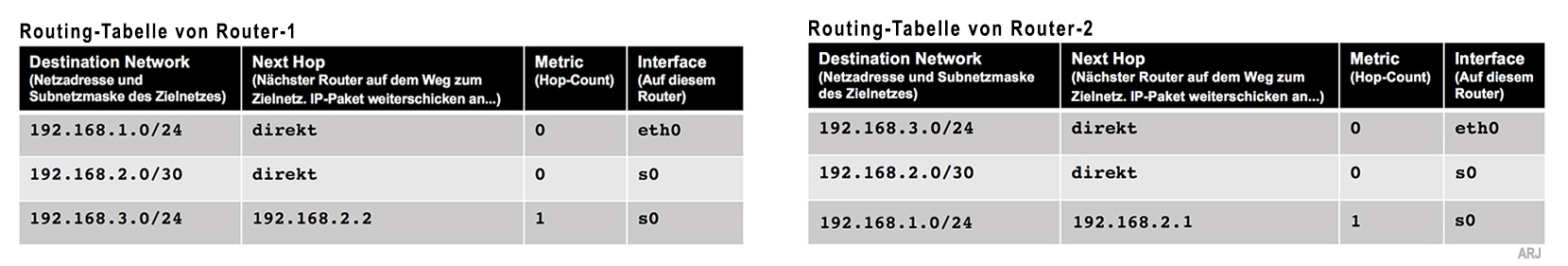

3.2 Die Routingtabelle beim statischen Routing

- Jedes Router-Interface hat eine IP-Adresse

- Jedes Interface liegt in einem anderen Netz

- Verbindungen zwischen Routern sind IP-Netze

- Alle Verbindungen an einem Interface sind im selben IP-Netz

- Zur Netzadresse immer auch die Netzmaske angeben

3.3 Die Defaultroute beim statischen Routing

Die Defaultroute wird mit 0.0.0.0 beschrieben und die dazugehörende Subnetzmaske lautet 0.0.0.0.

Sämtliche IP-Pakete, deren Zielnetzwerkadresse keine Entsprechung in der Routingtabelle haben, werden an den Router in der Defaultroute-Zeile geschickt.

Um keine redundanten Einträge zu erhalten, sollte ein Netzwerk, dass über die Defaultroute zu erreichen ist,

nicht auch noch zusätzlich in der Routingtabelle aufgelistet sein.

Die Defaultroute wird mit 0.0.0.0 beschrieben und die dazugehörende Subnetzmaske lautet 0.0.0.0.

Sämtliche IP-Pakete, deren Zielnetzwerkadresse keine Entsprechung in der Routingtabelle haben, werden an den Router in der Defaultroute-Zeile geschickt.

Um keine redundanten Einträge zu erhalten, sollte ein Netzwerk, dass über die Defaultroute zu erreichen ist,

nicht auch noch zusätzlich in der Routingtabelle aufgelistet sein.

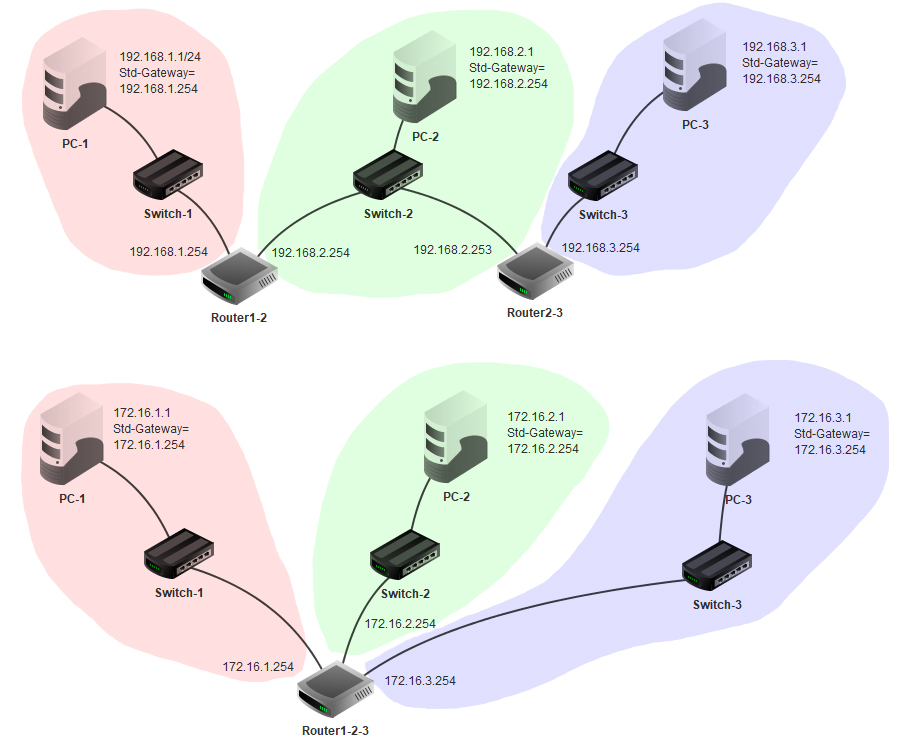

3.4 Die Defaultroute beim PC

Damit Datenpakete die meinen PC verlassen und nicht an einen Empfänger innerhalb meines Subnetzes gelangen sollen ihr Ziel erreichen,

müssen sie dem Netzwerkrouter zugestellt werden. Dieser ist dann dafür besorgt, dass die Pakete ins richtige Netz weitergeleitet werden.

Allerdings bedingt dies, dass mein PC die Adresse des Routers kennt. Man nennt diese PC-Netzwerkeinstellung «Defaultroute».

Microsoft-Windows spricht hier allerdings von einem «Standardgateway».

Im folgenden zwei Beispiele, wo drei Netzwerke durch Router verbunden sind. Man beachte die Standardgateway-Einstellungen:

Im oberen Beispiel muss man sich beim PC-2 für den Router1-2 oder Router2-3 entscheiden.

Diese Filius-Projektdatei können sie hier downloaden: RouterImSubnetz.fls

Diese Filius-Projektdatei können sie hier downloaden: RouterImSubnetz.fls

3.5 Nützliche Betriebssystem-Kommandos (Konsolenbefehle)

Voraussetzung für Routing: IP-Forwarding ist aktiviert. Dies erreicht man folgendermassen:

Voraussetzung für Routing: IP-Forwarding ist aktiviert. Dies erreicht man folgendermassen:

- Unix: /etc/rc.config: IP_FORWARD=yes oder echo 1 > /proc/sys/net/ipv4/ip_forward

Überprüfen: cat /proc/sys/net/ipv4/ip_forward (muss den Wert 1 anzeigen) - Windows: regedit HKEY_LOCAL_MACHINESYSTEMCurrentControlset ServicesTcpip Parameters > RMB IPEnableRouter Modify Edit DWordValue: IPEnableRouter; ValueData: 1. Danach ist ein Reboot nötig.

Mit dem Konsolenbefehl «netstat» kann man herausfinden, welche Ports geöffnet sind oder welche Verbindungen zu entfernten Rechnern bestehen. Für bestehende Verbindungen lässt sich unter anderem die Adresse der Gegenstelle ablesen. Als Sicherheitssoftware birgt netstat auch Missbrauchspotential durch Hacker (z. B. Identifikation offener Ports).

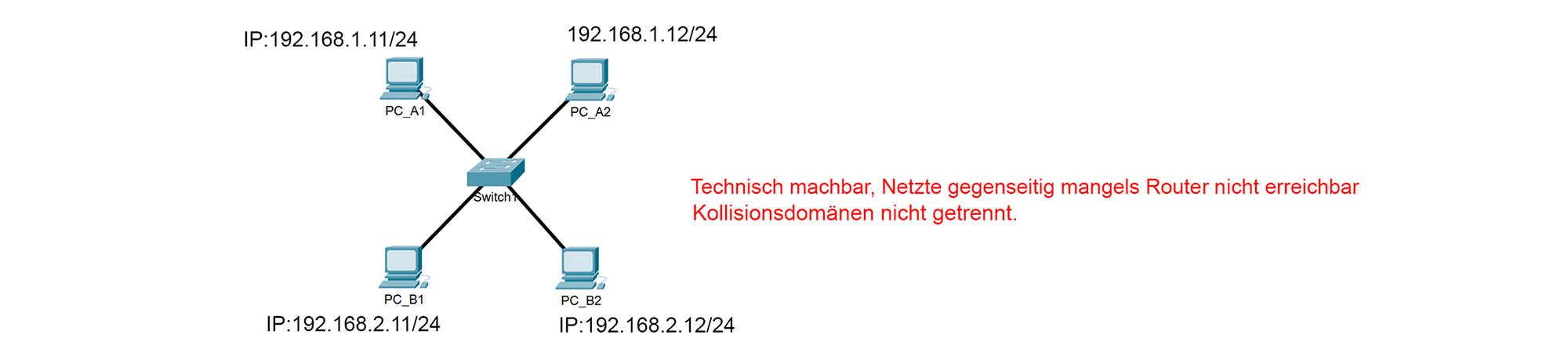

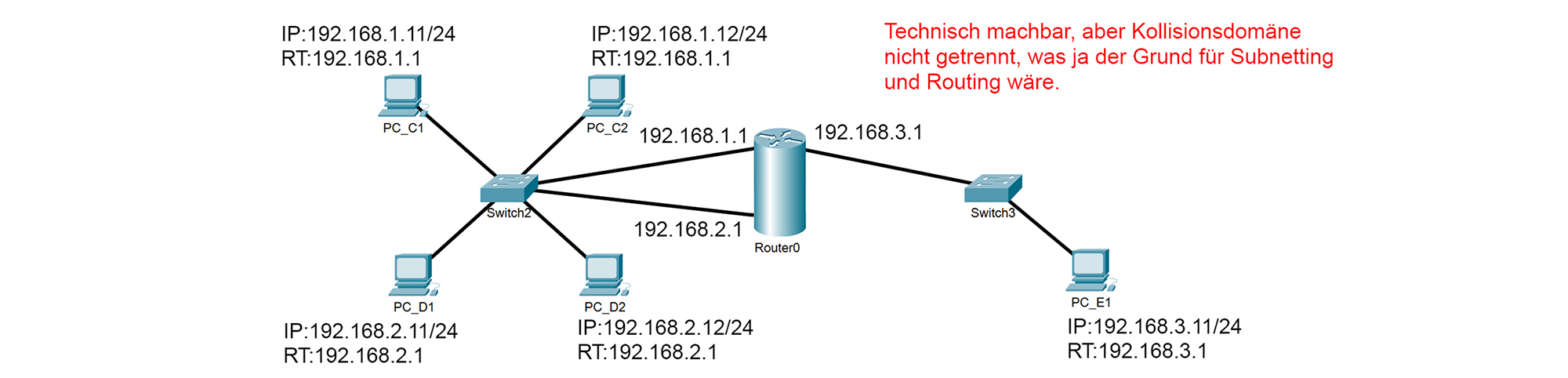

3.6 Verschiedene Subnetze am selben Switch

Zum Schluss des Routing-Kapitels soll noch ein Fall betrachtet werden, der uns später zum Thema VLAN führen wird. Was passiert eigentlich, wenn man an ein und denselben Switch Geräte in verschiedenen Subnetzen anschliesst? Bekanntlich arbeitet der Switch ja auf den OSI-Layern 1 & 2. Das bedeutet, dass ihn die IP-Adressen seiner «Kunden» nicht interessiert und somit rein technisch Geräte mit unterschiedlichen Netzwerkadressen daran angeschlossen werden können. Was hat das aber für Auswirkungen im Betrieb? Dazu drei Szenarios:

- Ohne Router:

- Mit Router:

- Mit Router und verteiltem Subnetz:

Solche Szenarios sind eigentlich nicht unüblich. Man möchte ein Subnetz an einer Location zur Verfügungs haben, wo eigentlich ein anderes Subnetz installiert ist.

Nur muss das anders gelöst werden. Der Schlüssel dazu heist VLAN. VLAN wird hier in «Netzwerkerweiterung» besprochen.

Solche Szenarios sind eigentlich nicht unüblich. Man möchte ein Subnetz an einer Location zur Verfügungs haben, wo eigentlich ein anderes Subnetz installiert ist.

Nur muss das anders gelöst werden. Der Schlüssel dazu heist VLAN. VLAN wird hier in «Netzwerkerweiterung» besprochen.

∇ UBIQUITI EDGE-ROUTER DEMO-SETUP

∇ UBIQUITI EDGE-ROUTER DEMO-SETUP

∇ AUFGABEN

∇ AUFGABEN

∇ LÖSUNGEN

4. Fehlersuche im Netzwerk

Wie man einem Netzwerkfehler auf die Spur kommt:

- Ethernet-Verkabelung überprüfen

- Status-LED’s an NIC’s und Switch’s überprüfen

- Installierte NIC-Treiber aktualisieren

- Netzwerk-Interfacekonfiguration: IP-Adresse, MAC-Adresse, Default-Gateway, DNS-Server (Betriebssystemkommando «ipconfig», «ifconfig»)

- ARP-Cache leeren (Betriebssystemkommando «arp»)

- Netzwerkschleifen d.h. redundante Pfade vermeiden

- Erreichbarer DHCP-Server bei dynamischer IP-Adresszuteilung

(Eine APIPA-Adresse weist auf einen nichterreichbaren DHCP-Server hin) - Default Gateway und statische Routen überprüfen (Betriebssystemkommando «route»)

- Erreichbarkeit der Host’s überprüfen. Firewalleinstellungen beachten (Betriebssystemkommando «ping»)

- Alle Zwischenstationen bzw. Router auf dem Weg in’s Zielnetz überprüfen (Betriebssystemkommandos « «tracert», «traceroute» und «pathping», «tracepath»)

- Firewalleinstellungen überprüfen (ICMP-Meldungen werden vom Router meist defaultmässig blockiert - Der ping ist ein ICMP-Paket)

- Bestehende TCP/UDP-Verbindungen überprüfen (Betriebssystemkommando «netstat»)

- Aus Sicherheitsgründen nicht verwendete Port’s schliessen (Überprüfen mit einem Portscanner wie «nmap» www.nmap.org)

- Ein- und ausgehende Internetpakete untersuchen (Mit einem Network-Sniffer wie «Wireshark» www.wireshark.org)

∇ AUFGABEN

∇ AUFGABEN

∇ LÖSUNGEN